前言

2023新年跨年,别人看晚会,我打CTF,整挺好,祝大家2023年新年快乐

WEB

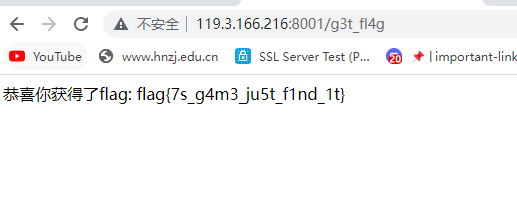

ez_js【SOLVED】

js敏感文件泄露得到flag

flag{7s_g4m3_ju5t_f1nd_1t}

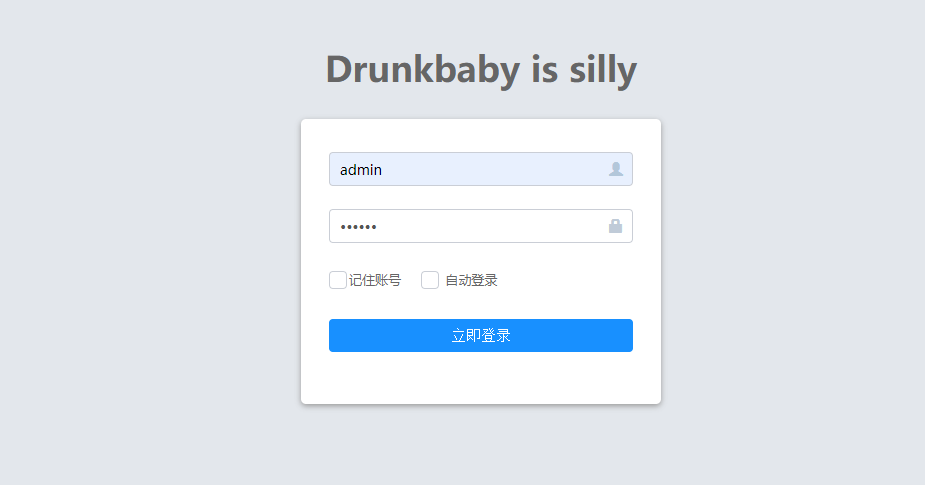

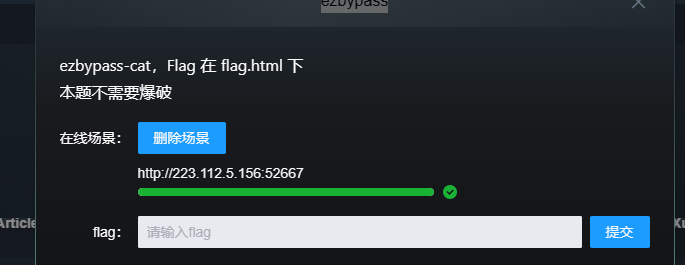

ezbypass【SOLVED】

通过回显可以得到貌似是只有admin用户名,题目说了不用爆破,通过审计js代码得知密码是md5加密形式,爆破了也没找到密码

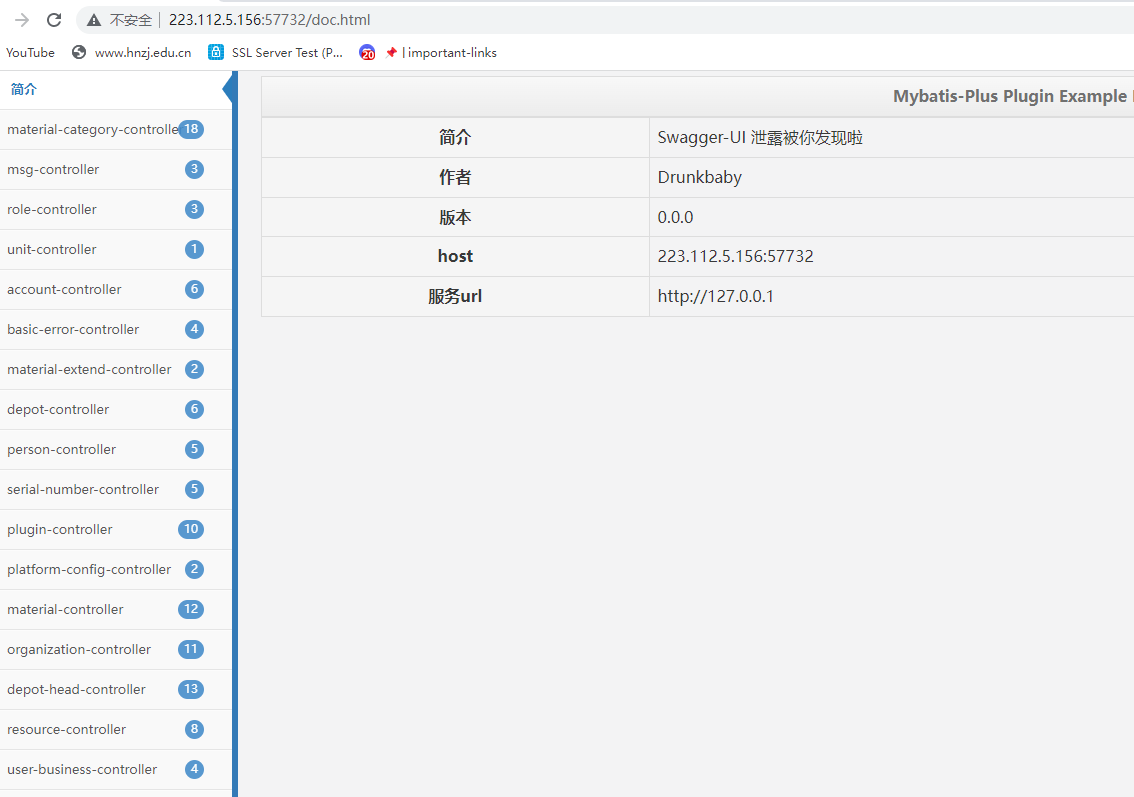

用dirsearch刚开始扫的时候没得到有用的信息,又扫了一次扫到了doc.html

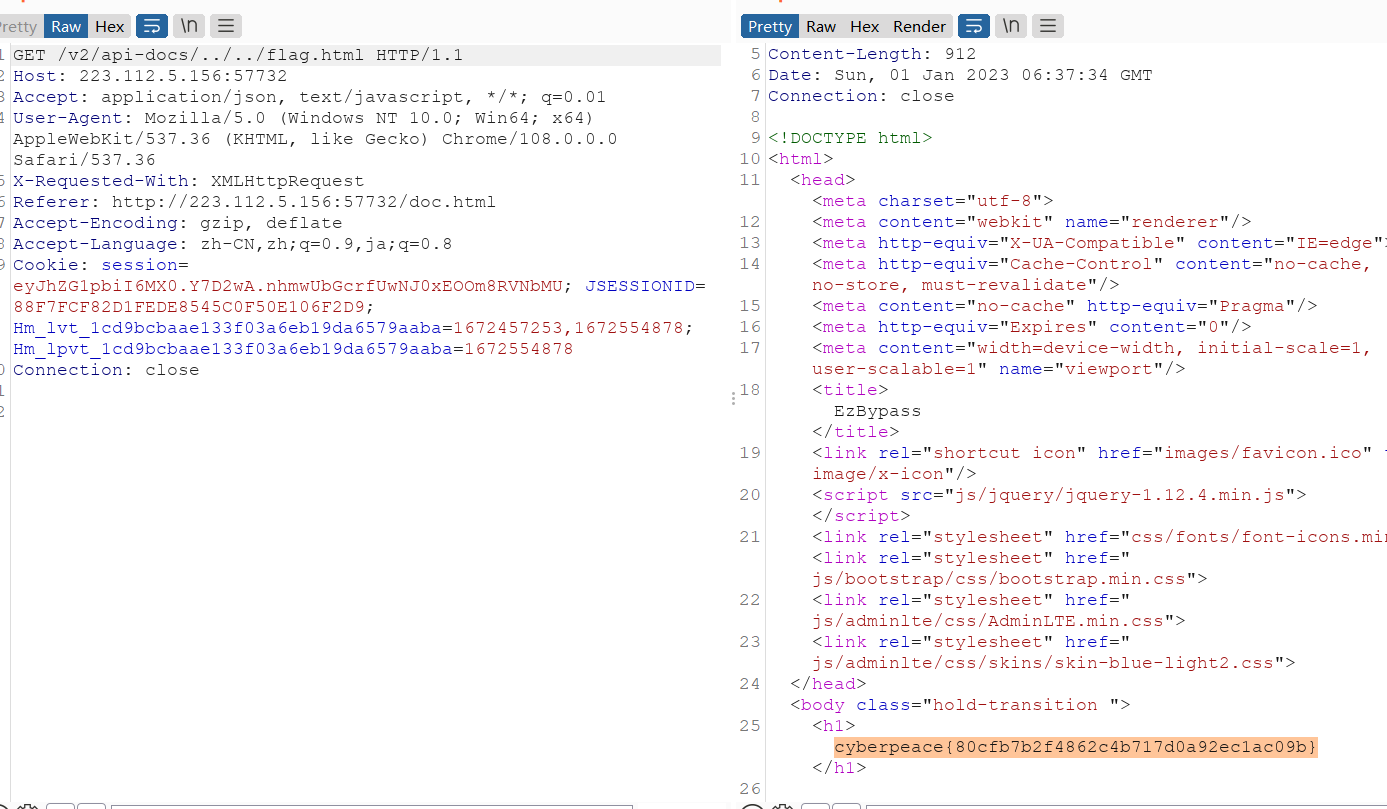

抓包拦截存在路径穿越漏洞,直接读flag.html即可

cyberpeace{80cfb7b2f4862c4b717d0a92ec1ac09b}

catcat【SOLVED】

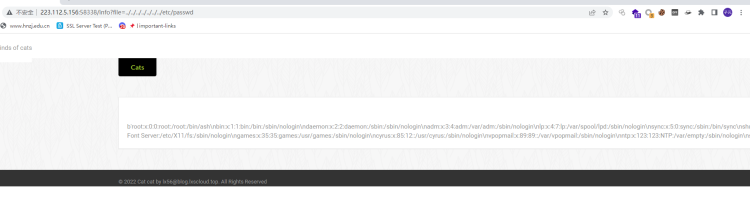

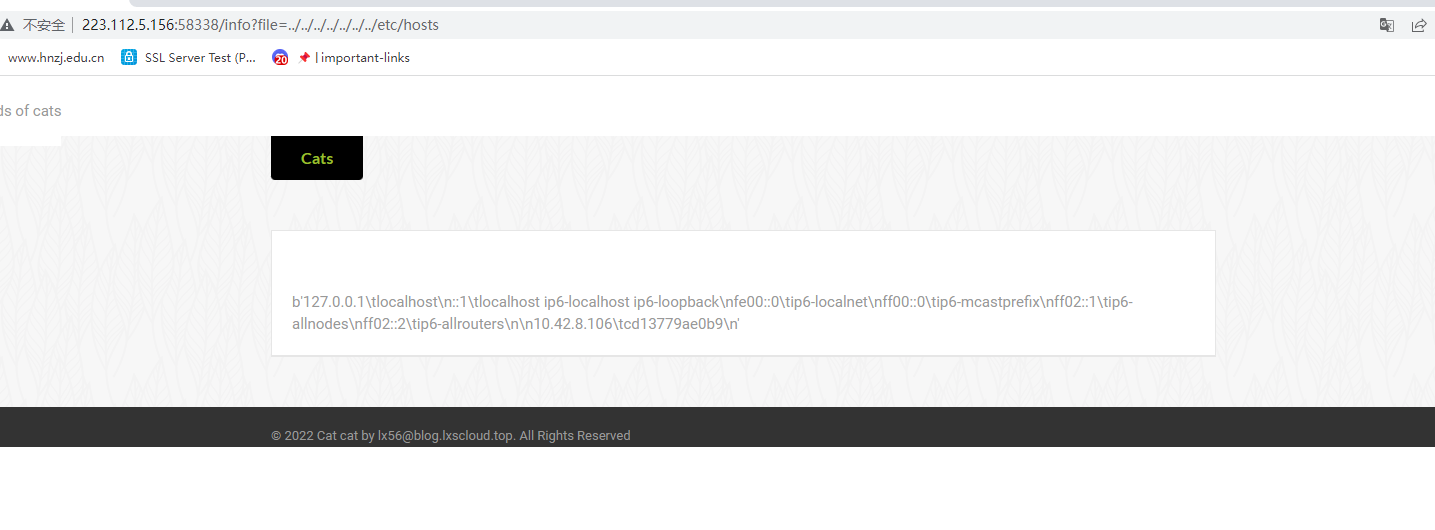

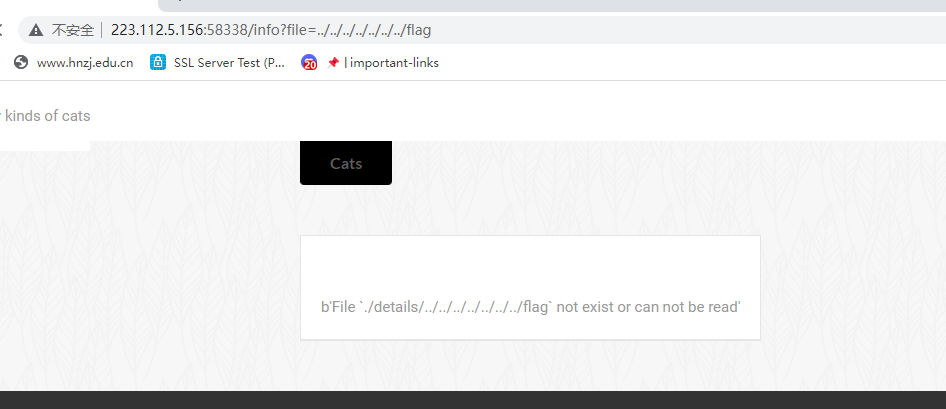

存在任意文件读漏洞,可以读取/etc/passwd和hosts

但是读不到flag

但是读不到flag

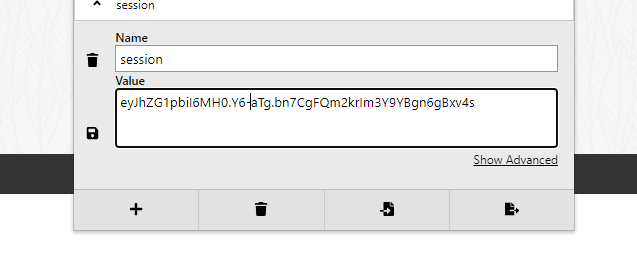

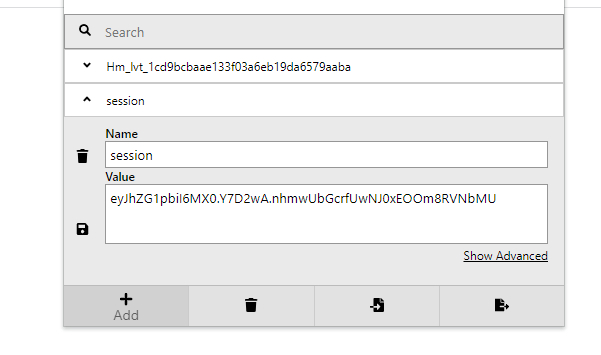

同时这里存在session

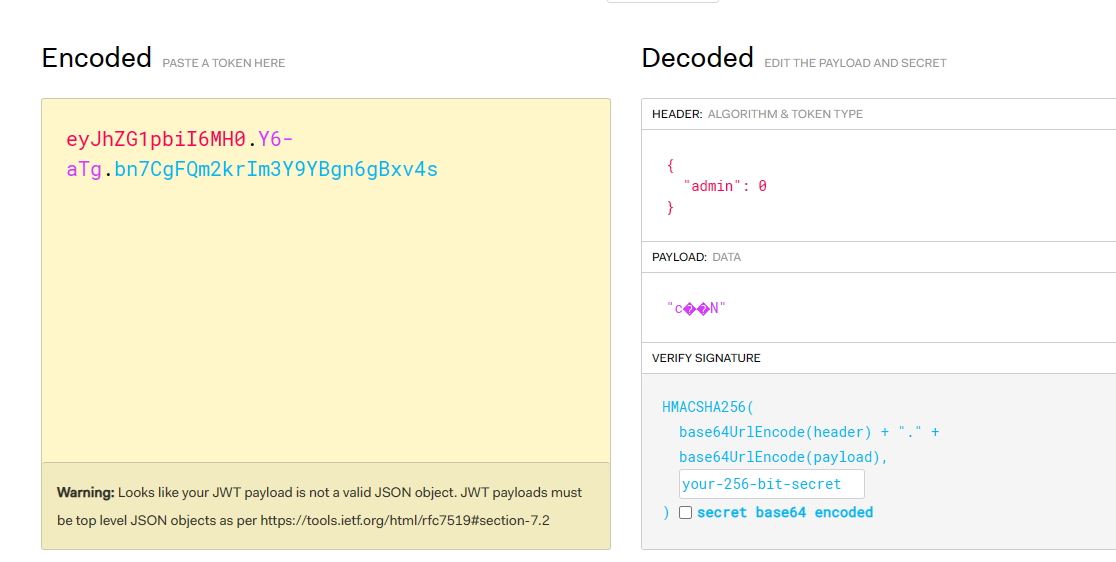

先通过任意文件读取来读源码/app/app.py

分析源码可以看出来/admin目录访问时当session不对就会返回NONONO,/info就是任意文件读,当满足if session.get(‘admin’) == 1:就会return flag

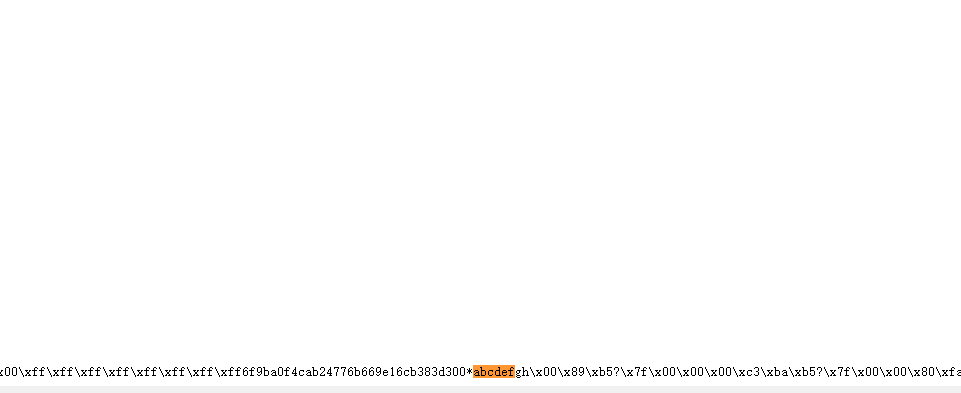

其中session前半段是uuid()+*abcdefgh

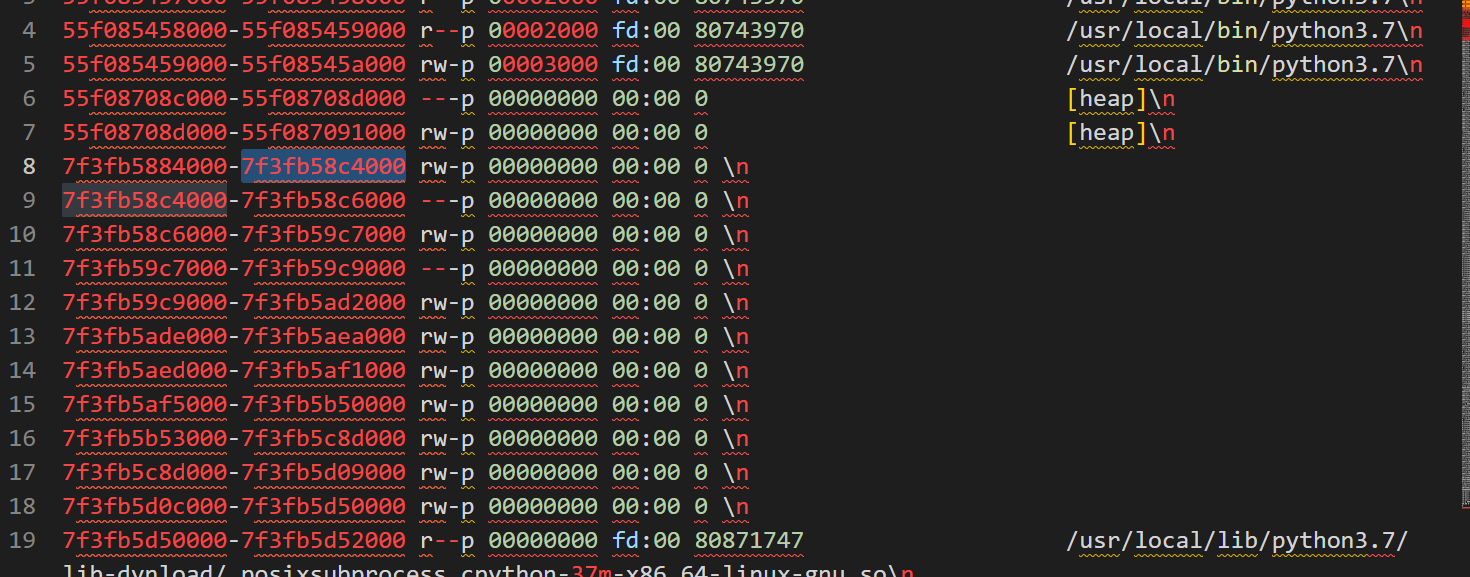

app.config[(**'SECRET_KEY'**)] = str(uuid.uuid4()).replace(**"-"**, **""**) + **"\*abcdefgh"**先根据/proc/self/maps来获取内存情况之后再从/proc/self/mem中读取指定偏移量的内存数据,从而找到SECRET_KEY 的完整数据

测试后得到key:6f9ba0f4cab24776b669e16cb383d300*abcdefgh

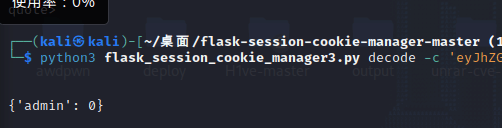

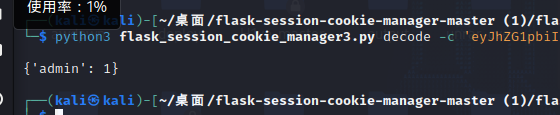

然后使用Flask Session Cookie Decoder/Encoder进行伪造session

验证成功密钥正确,伪造admin=1即可

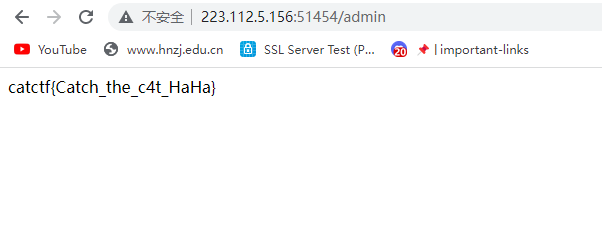

替换cookie得到flag

catctf{Catch_the_c4t_HaHa}

MISC

miao~【SOLVED】

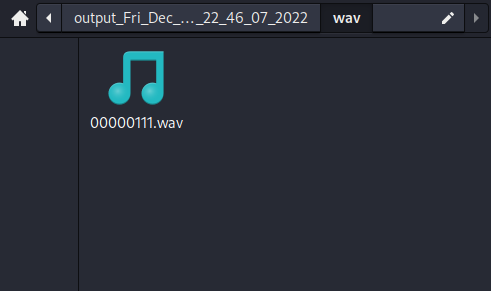

附件给了个jpg文件,formost分离出一个wav文件

频谱中得到提示CatCTF

这个应该是图片隐写解密的密钥,但是我知道的图片隐写都试了,都不行,应该是某个刁钻的罕见的隐写吧

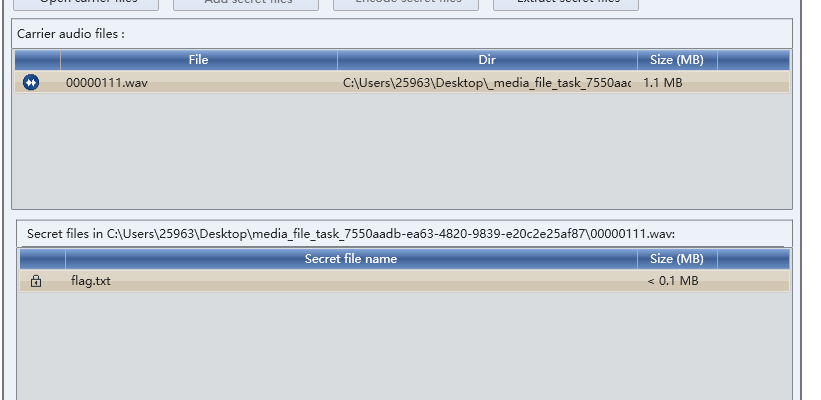

1.1晚凌晨一点,突发奇想从分离出来的音频下手,使用deep发现里面还藏有flag.txt

decode出来flag.txt之后是

兽语解密

CatCTF{d0_y0u_Hate_c4t_ba3k1ng_?_M1ao~}

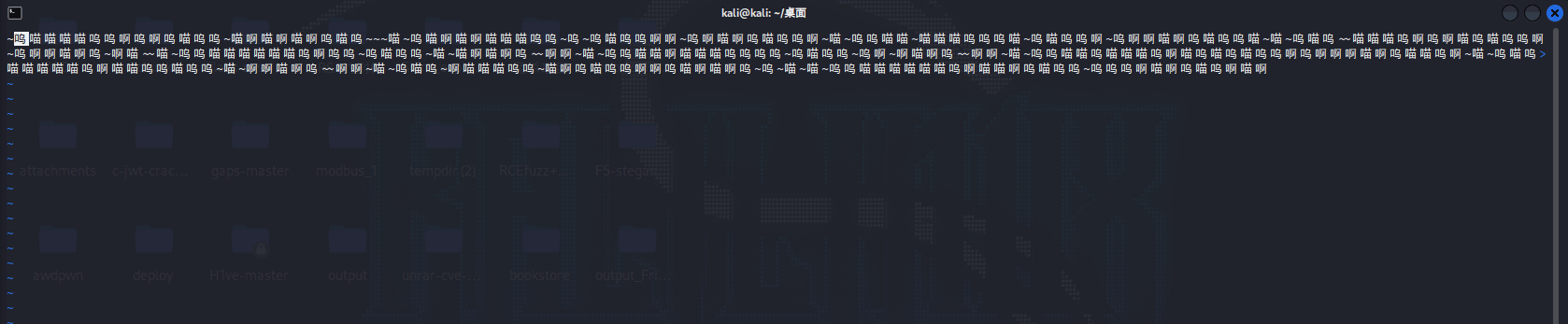

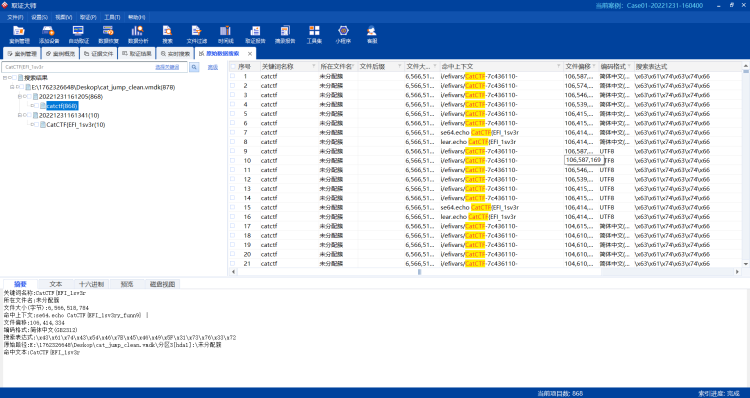

Cat_Jump【SOLVED】

通过搜索flag头,发现flag的前半部分,然后用这个前半部分去搜索,找到flag

CatCTF{EFI_1sv3ry_funn9}

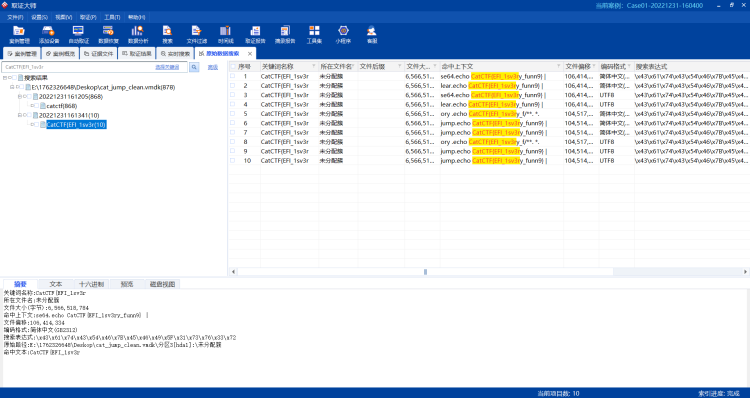

MeowMeow【SOLVED】

隐写,题目描述说都是大写字母

附件png图片010打开,看左边的总览最后能看到字母样

得到flag

CatCTF{CAT_GOES_MEOW}

CatchCat【SOLVED】

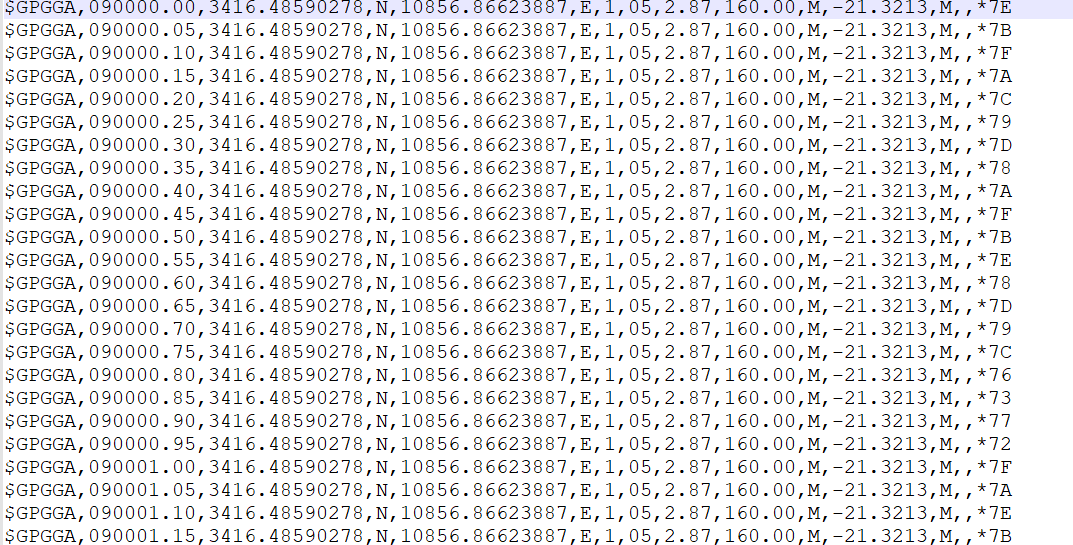

这道题目查看附件可以看到给了一堆GPS坐标

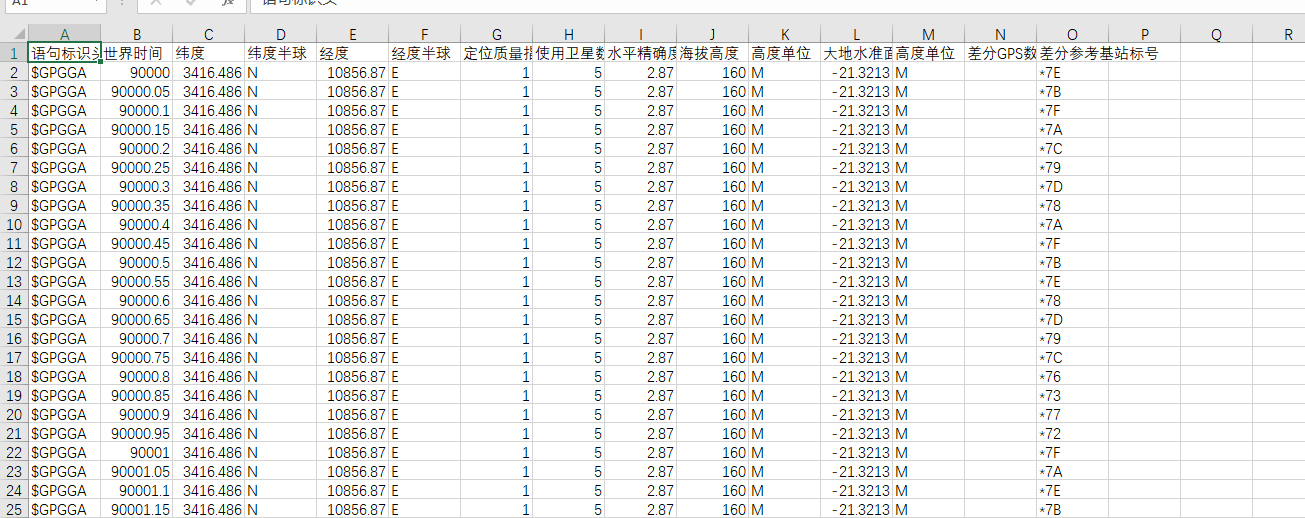

属于GPGGA协议,分析一下列出csv表格

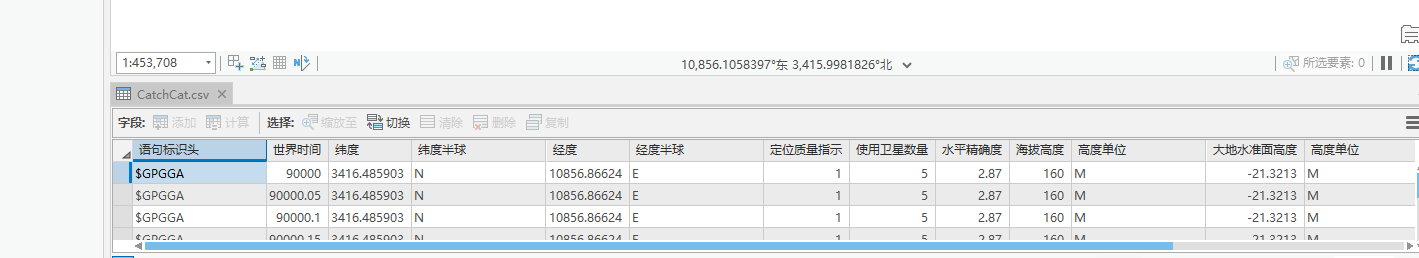

前面这些都很容易得到,需要修改一下部分数据,对时间戳进行处理

import csv

import os

odata = '1.csv'

data = []

if not os.path.exists(odata):

print('wrong path!')

with open(odata) as csvfile:

csv_reader = csv.reader(csvfile)

header = next(csv_reader)

for row in csv_reader:

mm = row[1].split('.')[0]

ss = row[1].split('.')[1]

if len(mm)<2:

mm = '0' + mm

timestamp = '00:' + mm + ':' + ss

row[1] = timestamp

data.append(row)

data.insert(0,header)

with open('2.csv','w') as csvfile:

writer = csv.writer(csvfile)

for row in data:

writer.writerow(row)把B列,UTC时间hhmmss.sss 小时、分钟、秒 这个格式,之后将该表格导入ArcGIS Pro,即可呈现flag

CatCTF{GPS_M1ao}

Peekaboo【SOLVED】

题目附件给的是不夜长安

其实是社工题,图片右下角有QQ空间图标加QQ号,搜索qq号看空间

然后也没得到啥有用的信息,蔡文姬试了不是,加好友也没同意,直接上bp爆破 ,最终得到原来是百里玄策,所以flag为CatCTF{bailixuance}

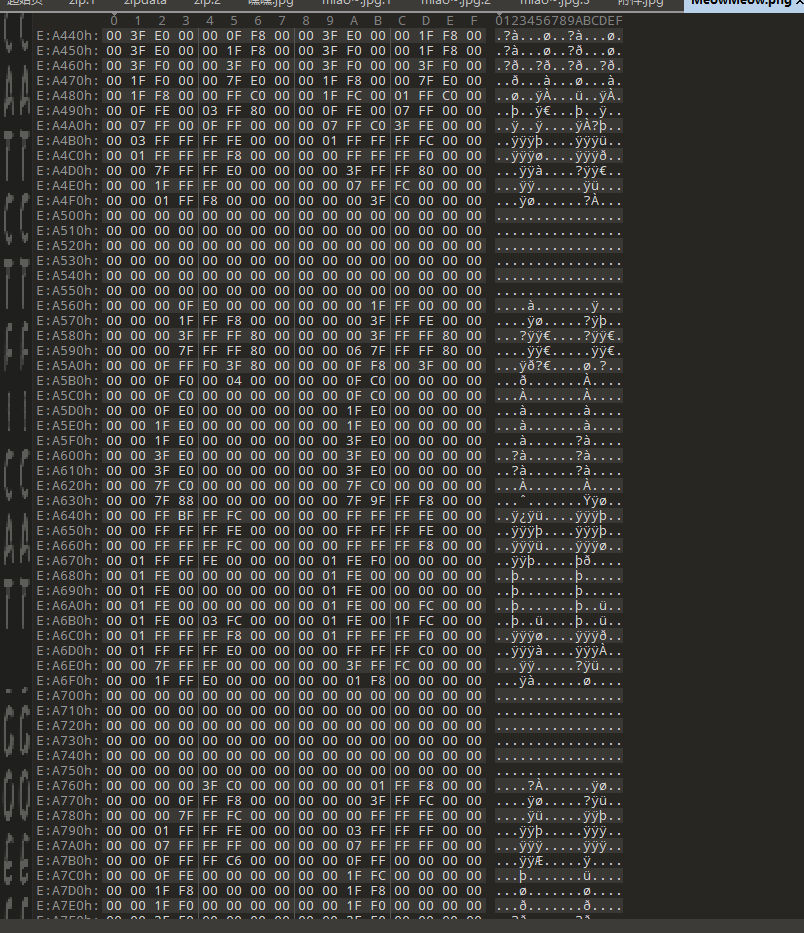

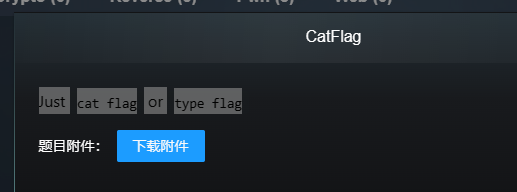

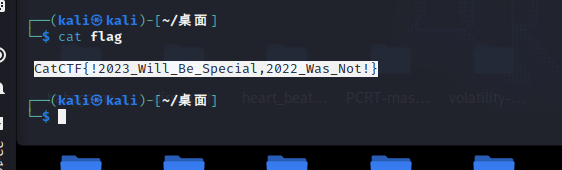

**CatFlag【SOLVED】

看题目描述

附件下载之后直接cat flag得到flag

CatCTF{!2023_Will_Be_Special,2022_Was_Not!}

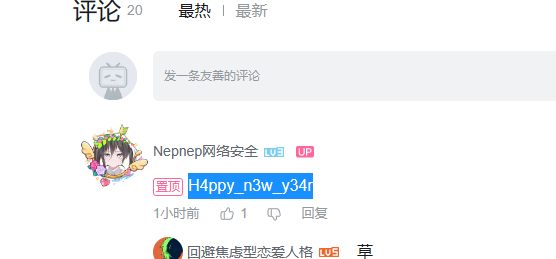

Nepnep 祝你新年快乐啦!【SOLVED】

看指定视频下面评论有flag

CatCTF{H4ppy_n3w_y34r}