应急加固【简单】练习记录

提 示: 修复漏洞并加固它

描 述: windows 2008加固

应急过程

给了RDP连接,进去之后发现是个PHPstudy服务

黑客的账号

请删除黑客添加的账号

直接控制面板查看用户发现多了一个,删除之后check即可

提权方式

请输入黑客的提权方式(如有字母,请转换小写)

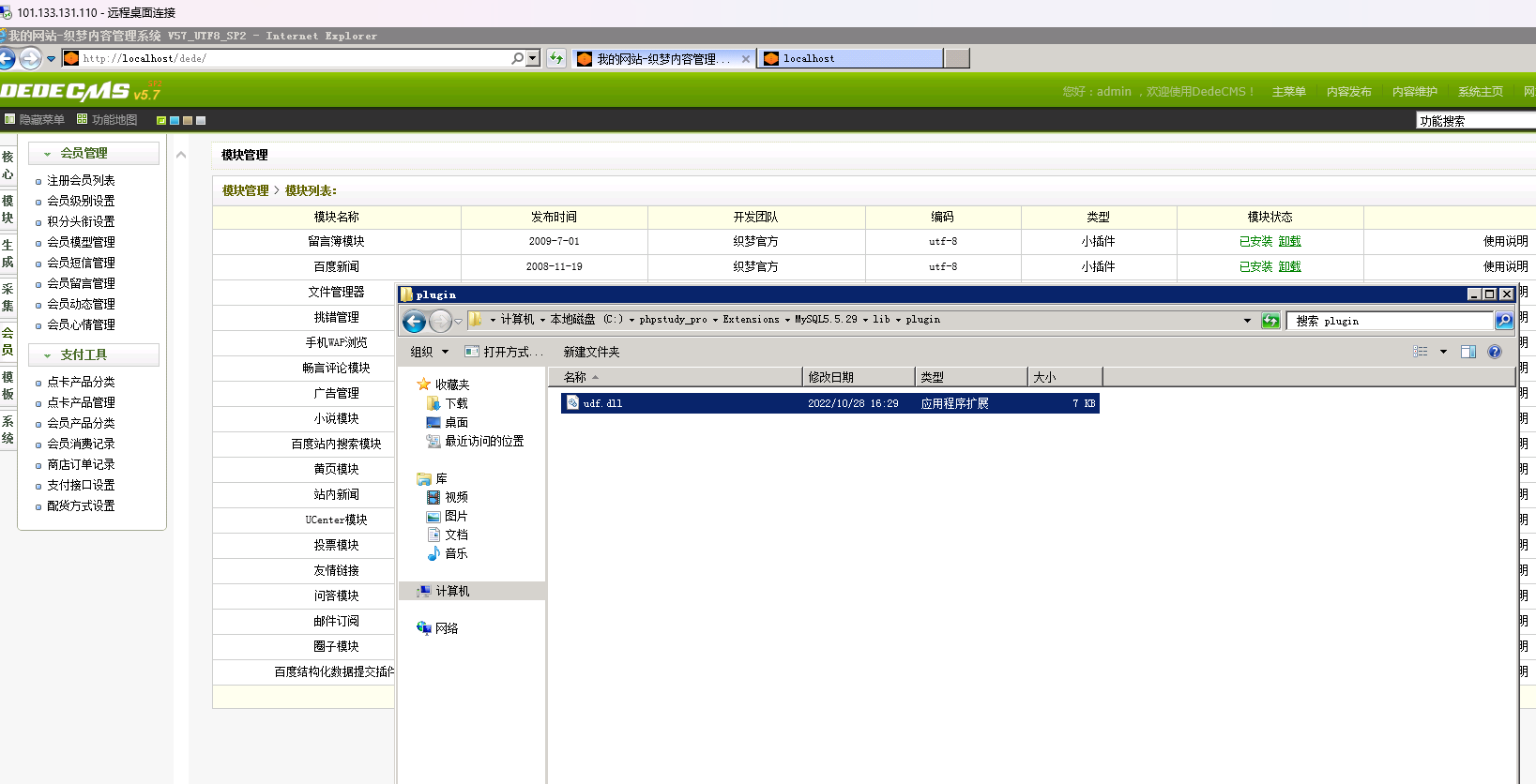

存在phpadmin服务,翻找phpstudy配置文件下的数据库配置,发现有个UDF,所以怀疑是UDF提权

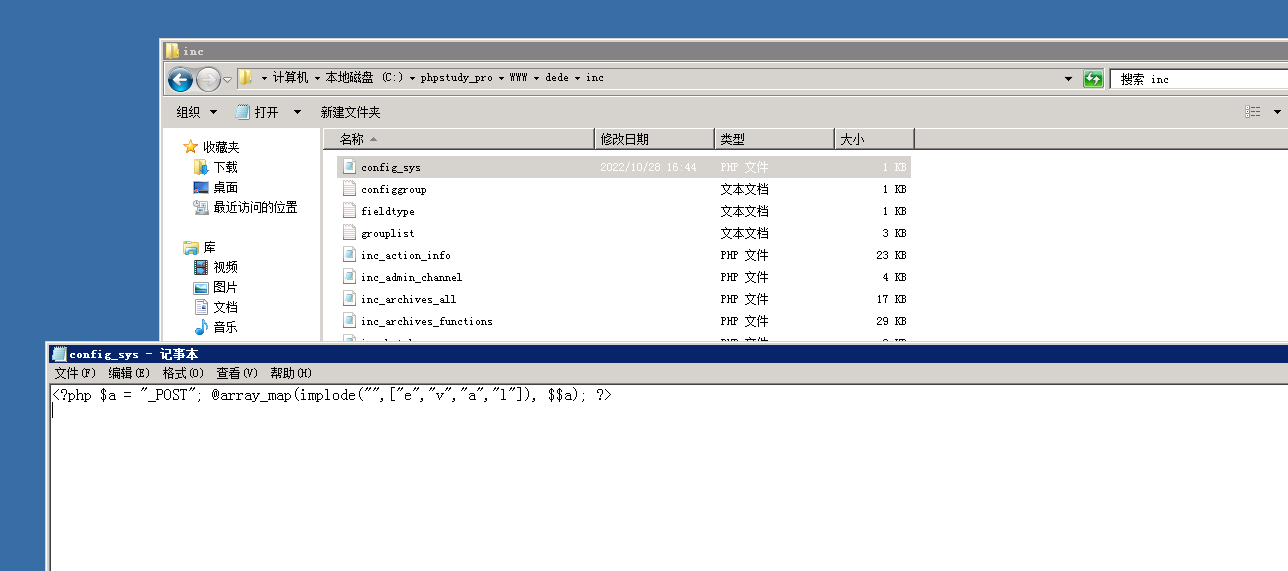

黑客的WEBSHELL

请删除黑客上传的webshell

翻找文件得到后门

删除即可

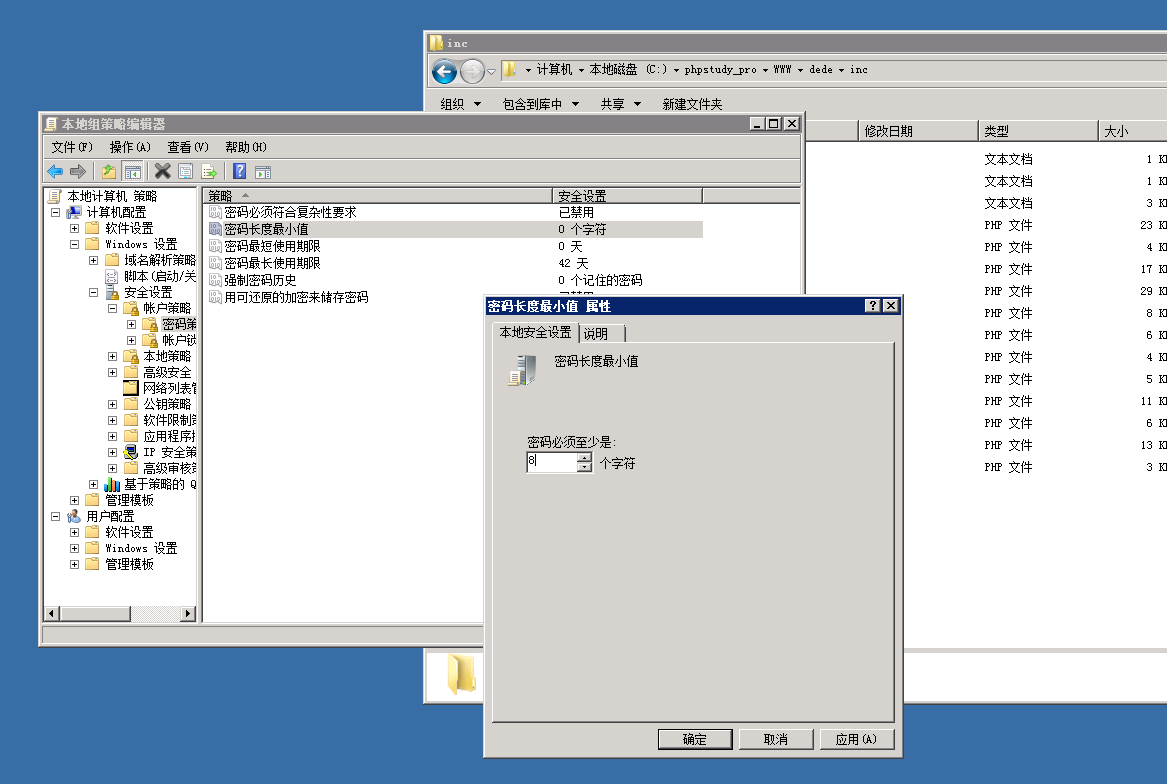

加固服务器

设置服务器账号策略密码最小长度为8

“win+R"快捷键开启运行,输入"gpedit.msc”,回车打开;进入组策略编辑器,依次点击"计算机配置——Windows设置——安全设置——密码策略"。将最小值改为8即可。

更改后再更新一下策略:

gpupdate /force删除木马

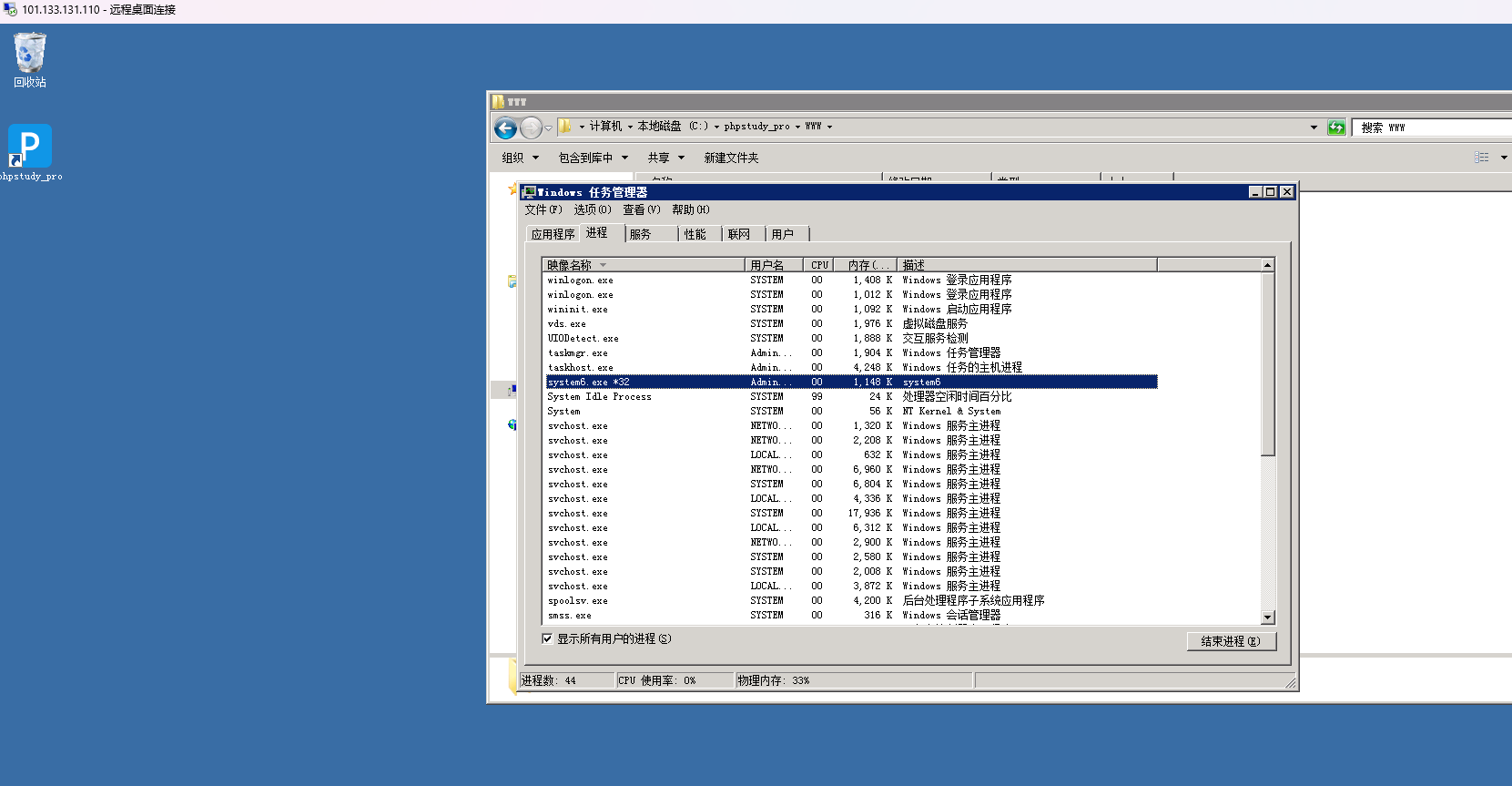

请杀死并删除黑客留下的后门木马

查看进程发现可以进程

system6.exe停止进程

并且删除

修复漏洞

请修复黑客提权利用的漏洞

直接在网上搜UDF修复方法

修改这个配置文件的内容Phpstudy_pro/Extansions/mysql5.5.29/my.ini

secure_file_priv设置为null

即secure_file_priv=null然后重启一下mysql服务即可

速查

面对有日志的应急响应速查命令

1、有多少IP在爆破主机ssh的root帐号,如果有多个使用","分割

grep -a "Failed password for root" /var/log/auth.log | awk '{print $11}' | sort | uniq -c | sort -nr | more2、ssh爆破成功登陆的IP是多少,如果有多个使用","分割

grep -a "Accepted" /var/log/auth.log.2 | awk '{print $11}' | sort | uniq -c | sort -nr | more3、爆破用户名字典是什么?如果有多个使用","分割

grep -a "Failed password" /var/log/auth.log.2|perl -e 'while($_=<>){ /for(.*?) from/; print "$1\n";}'|uniq -c|sort -nr4、登陆成功的IP共爆破了多少次?

grep -a "Failed password for root" /var/log/auth.log | awk '{print $11}' | sort | uniq -c | sort -nr | more5、黑客登陆主机后新建了一个后门用户,用户名是多少?

cat /var/log/auth.log.2 |grep -a "new user"