源码泄露

开发注释未及时删除

看源码得flag

ctfshow{b031ed1a-2f1f-4252-a226-c38d1becbc4c}前台JS绕过

js前台拦截 === 无效操作

ctrl+u

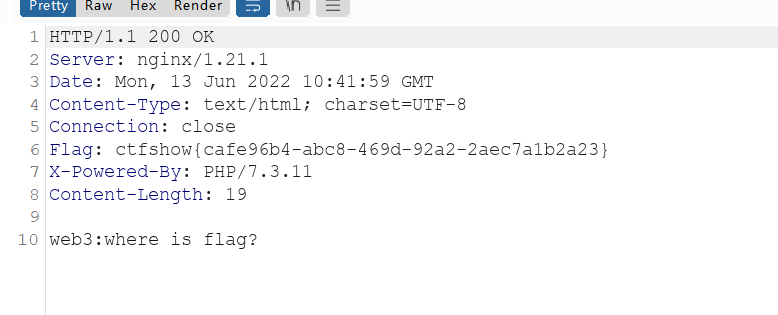

ctfshow{46b7caf2-3b52-4527-8878-82c9b165aa48}协议头信息泄露

没思路的时候抓个包看看,可能会有意外收获

抓包得到flag

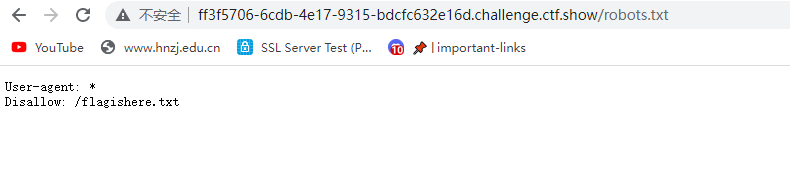

ctfshow{cafe96b4-abc8-469d-92a2-2aec7a1b2a23}robots后台泄露

总有人把后台地址写入robots,帮黑阔大佬们引路。

/robots.txt得到flag路径是/flagishere.txt

访问得到flag

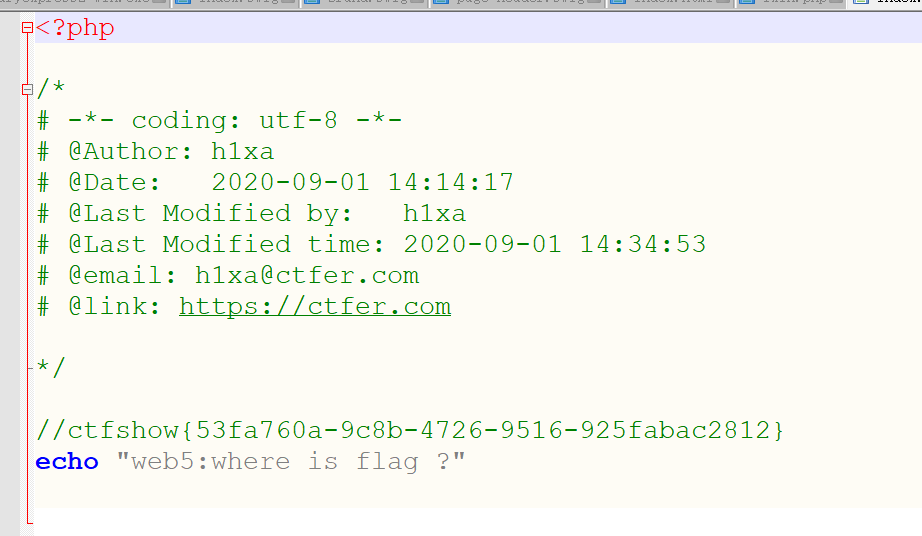

ctfshow{f4094b7a-e1d1-40ea-ad11-1e141f910b68}phps源码泄露

phps源码泄露有时候能帮上忙

访问indexphps得到源码,找到flag

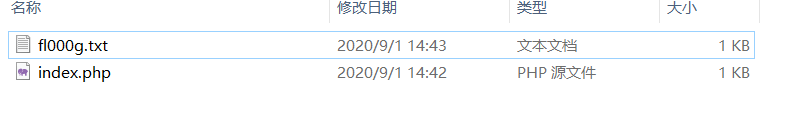

ctfshow{53fa760a-9c8b-4726-9516-925fabac2812}源码压缩包泄露

解压源码到当前目录,测试正常,收工

访问www.zip得到源码,找到flag

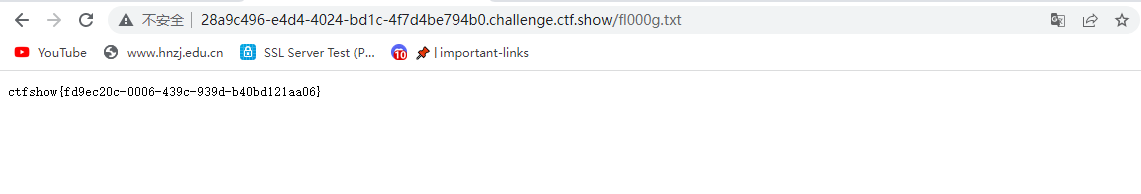

<?php

//flag in fl000g.txt

echo "web6:where is flag?"

?>

ctfshow{fd9ec20c-0006-439c-939d-b40bd121aa06}版本控制泄露源码

版本控制很重要,但不要部署到生产环境更重要。

访问.git得到flag

科普一下:

这里是 .git 源码泄露。

是由于运行git init初始化代码库的时候,会在当前目录下面产生一个.git的隐藏文件,用来记录代码的变更记录等等。在发布代码的时候, .git 这个目录没有删除,直接发布了。使用这个文件,可以用来恢复源代码。

访问 url/.git/ ,得到 flag 。

类似的还有 .hg 源码泄露,由于 hg init 的时候生成 .hg 文件。

ctfshow{61341b8c-d82e-4aeb-9a2a-f549c074ee16}版本控制泄露源码2

版本控制很重要,但不要部署到生产环境更重要。

这个就是.svn,访问就行,原理和上边一样,会出现源码泄露

ctfshow{daf49187-dad9-4ed7-960b-fdf4046f32b6}vim临时文件泄露

发现网页有个错别字?赶紧在生产环境vim改下,不好,死机了

vim是linux自带且常用的文件编辑器,vim在编辑时会生成一个隐藏的临时文件,当vim非正常关闭时这个文件就会被保留下来

使用vim时意外退出,会在目录下生成一个备份文件,格式为 .文件名.swp,访问/index.php.swp下载备份文件,用记事本打开即可

ctfshow{447d1577-c31f-47e1-85ed-8ffd4c9916dd}cookie泄露

cookie 只是一块饼干,不能存放任何隐私数据

看cookie得到flag

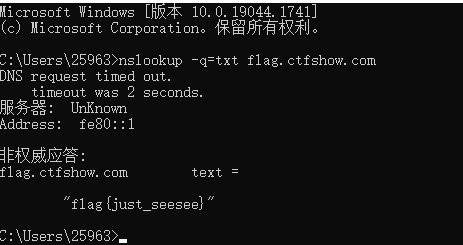

ctfshow{4f9c1bc6-6291-4e7f-86be-a029aae5f2bc}域名txt记录泄露

域名其实也可以隐藏信息,比如ctfshow.com 就隐藏了一条信息

5月30日 修复,目标地址为flag.ctfshow.com

nslookup -q=txt flag.ctfshow.com

flag{just_seesee}敏感信息公布

有时候网站上的公开信息,就是管理员常用密码

访问admin,账号就是admin,密码就是最下面的服务热线

ctfshow{f7c5236b-8724-4f57-908d-28fb456c4e41}内部技术文档泄露

技术文档里面不要出现敏感信息,部署到生产环境后及时修改默认密码

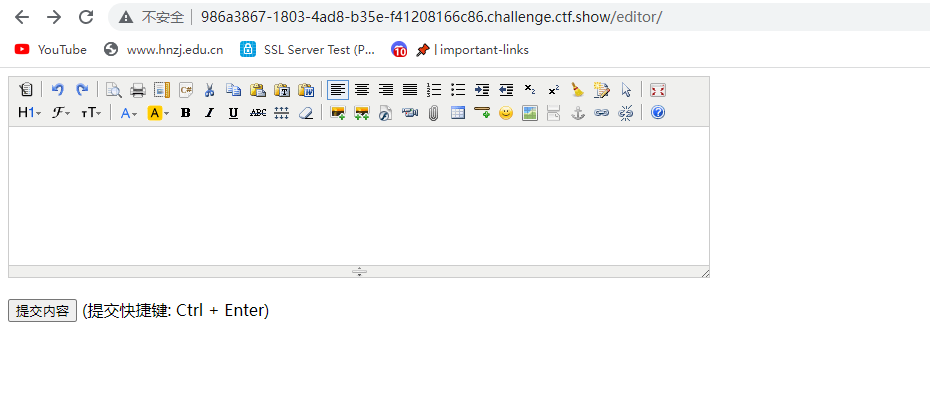

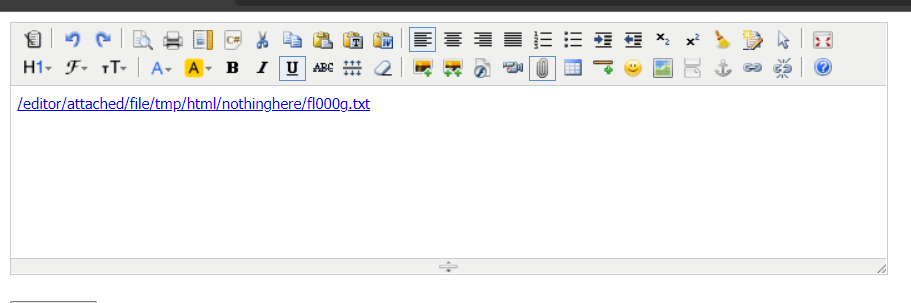

ctfshow{09aa1654-c792-446c-bfc4-5cb667138eaf}编辑器配置不当

有时候源码里面就能不经意间泄露重要(editor)的信息,默认配置害死人

访问/editor

访问/nothinghere/fl000g.txt得到flag

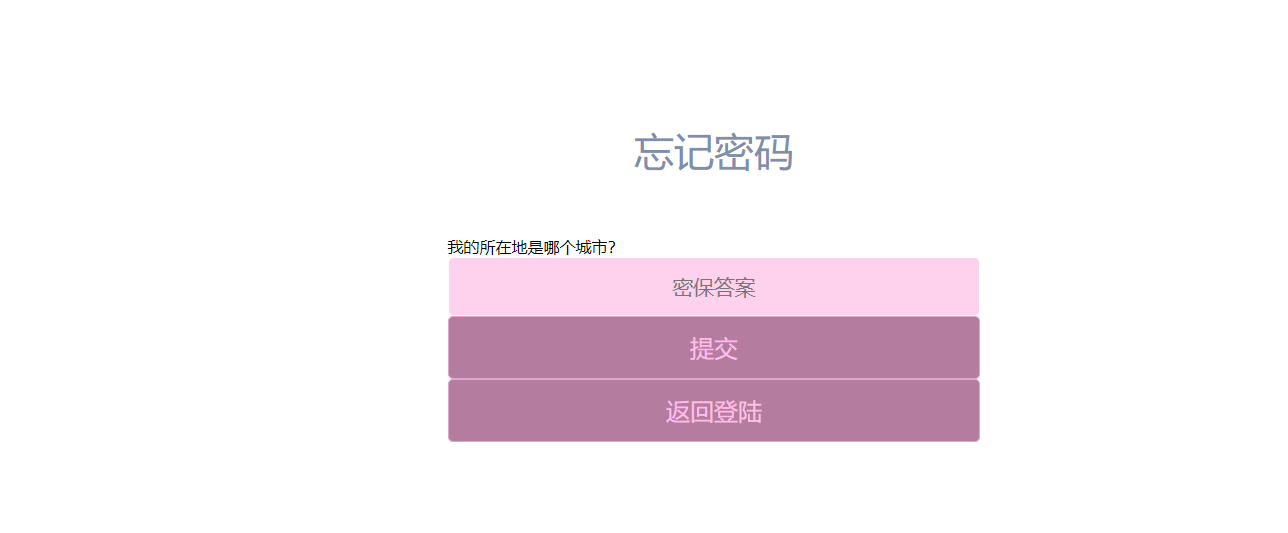

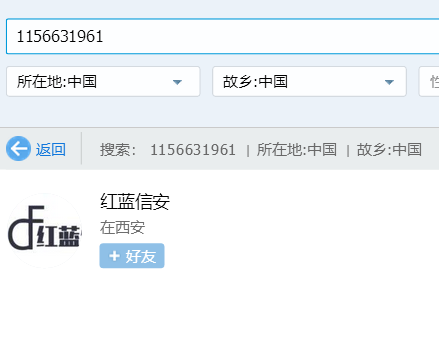

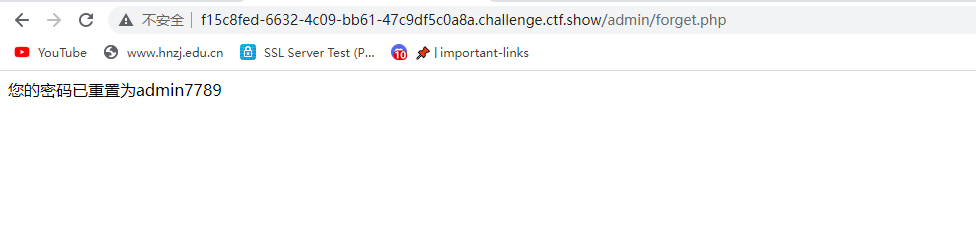

ctfshow{787108ea-c44a-4eea-afae-65378afc2f35}密码逻辑脆弱

公开的信息比如邮箱,可能造成信息泄露,产生严重后果

浏览之后看到重要信息是邮箱1156631961@qq.com

访问/admin进入后台

测试账号无果,发现忘记密码

通过邮箱可以找到这个地址

成功密码重置

登录得到flag

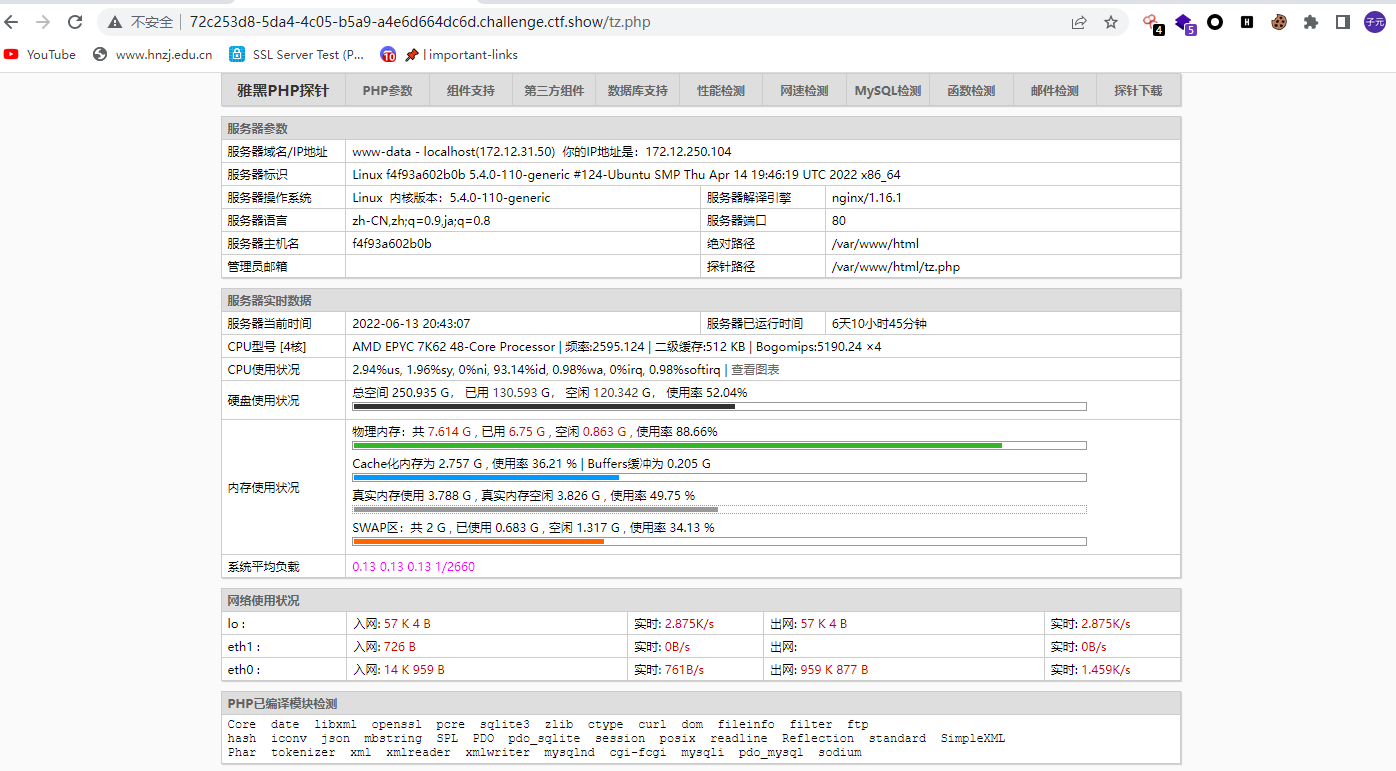

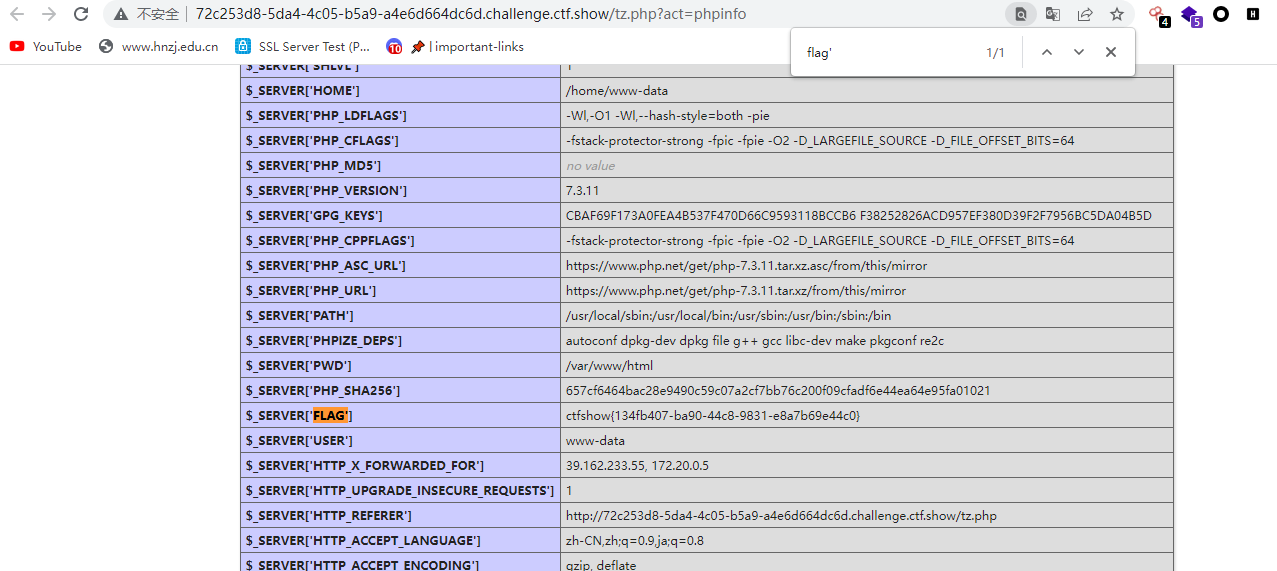

ctfshow{0de6f584-2c77-4f8a-a160-e83ff823b60c}探针泄露

对于测试用的探针,使用完毕后要及时删除,可能会造成信息泄露

访问/tz.php 版本是雅黑PHP探针

找到phpinfo,搜素得到flag

ctfshow{134fb407-ba90-44c8-9831-e8a7b69e44c0}CDN穿透

透过重重缓存,查找到ctfer.com的真实IP,提交 flag{IP地址}

这个有手就行

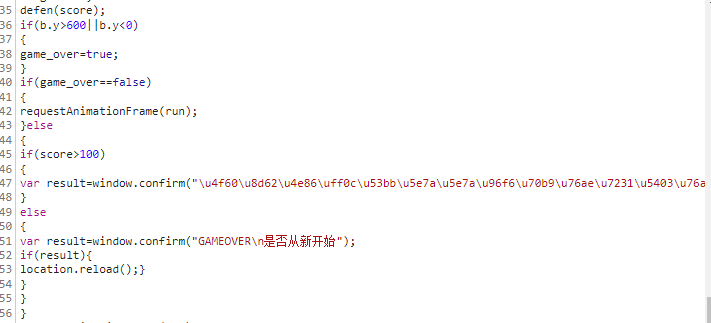

flag{111.231.70.44}js敏感信息泄露

不要着急,休息,休息一会儿,玩101分给你flag

这个加密的一段字母Unicode-str解码解密后得到

你赢了,去幺幺零点皮爱吃皮看看 // 110.phpctfshow{8ce62a1e-e55a-4994-88c8-7cbcb6078fa8}前端密钥泄露

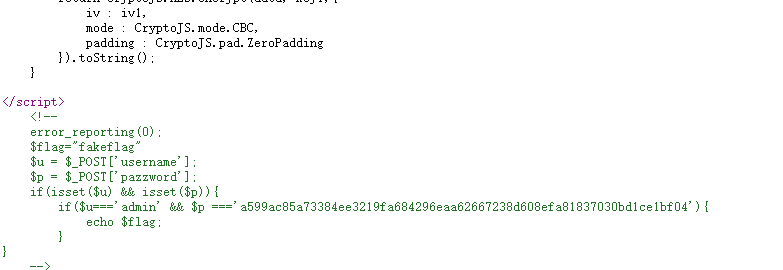

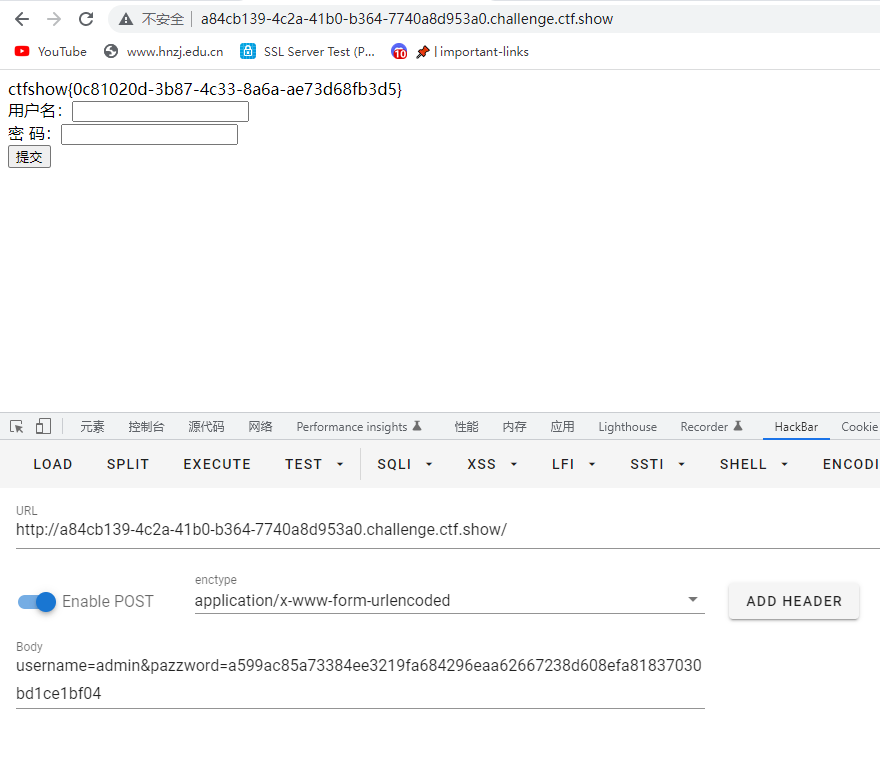

密钥什么的,就不要放在前端了

看源码得到重要密钥

登录得flag

ctfshow{0c81020d-3b87-4c33-8a6a-ae73d68fb3d5}数据库恶意下载

mdb文件是早期asp+access构架的数据库文件,文件泄露相当于数据库被脱裤了。

早期asp+access架构的数据库文件为db.mdb,直接查看url路径添加加/db/db.mdb下载文件,用记事本打开搜索flag

flag{ctfshow_old_database}至此完结