自己学校渗透测试演练,有幸参加,并顺利找到三个漏洞。

1.储存型xss

在外网转了很久,挺好的没发现啥漏洞,探测内网资源,进到图书馆系统

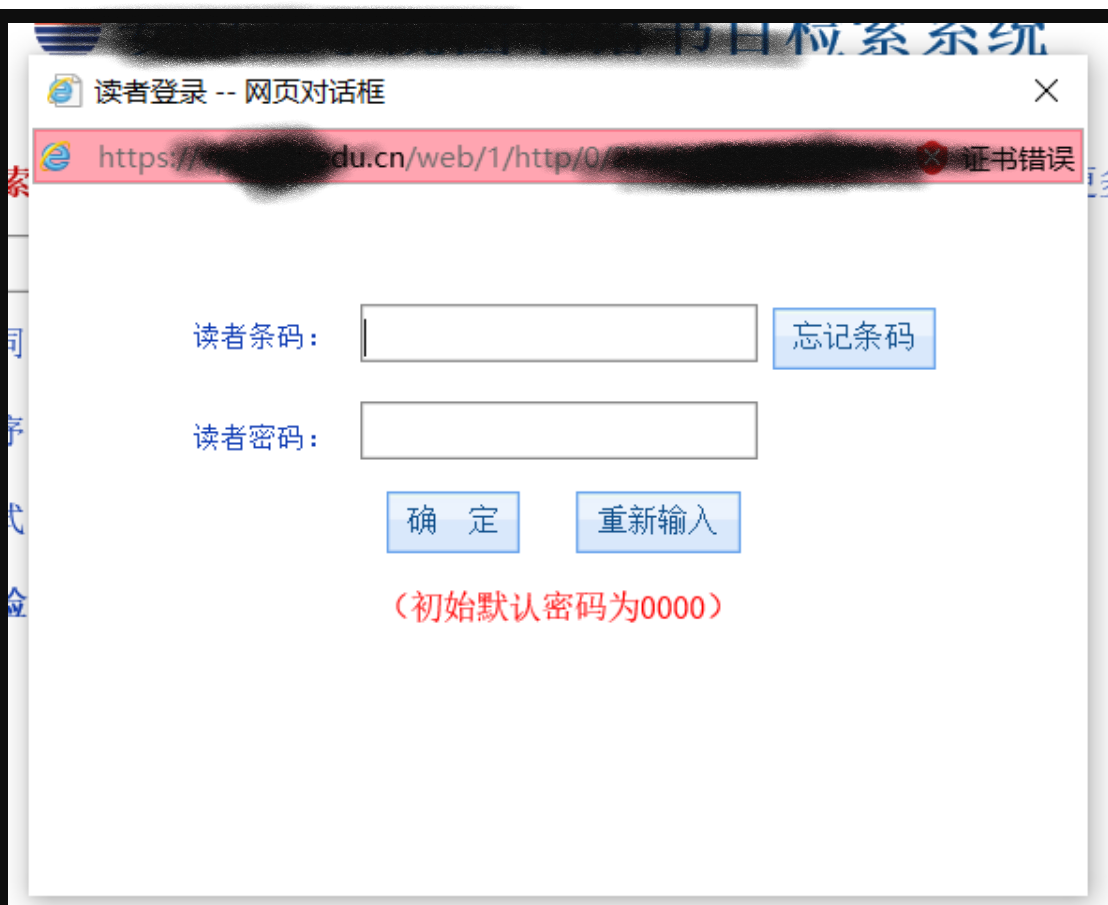

看到这个要填读者条码,感觉很难知道,但是后面有个忘记条码点进去试试

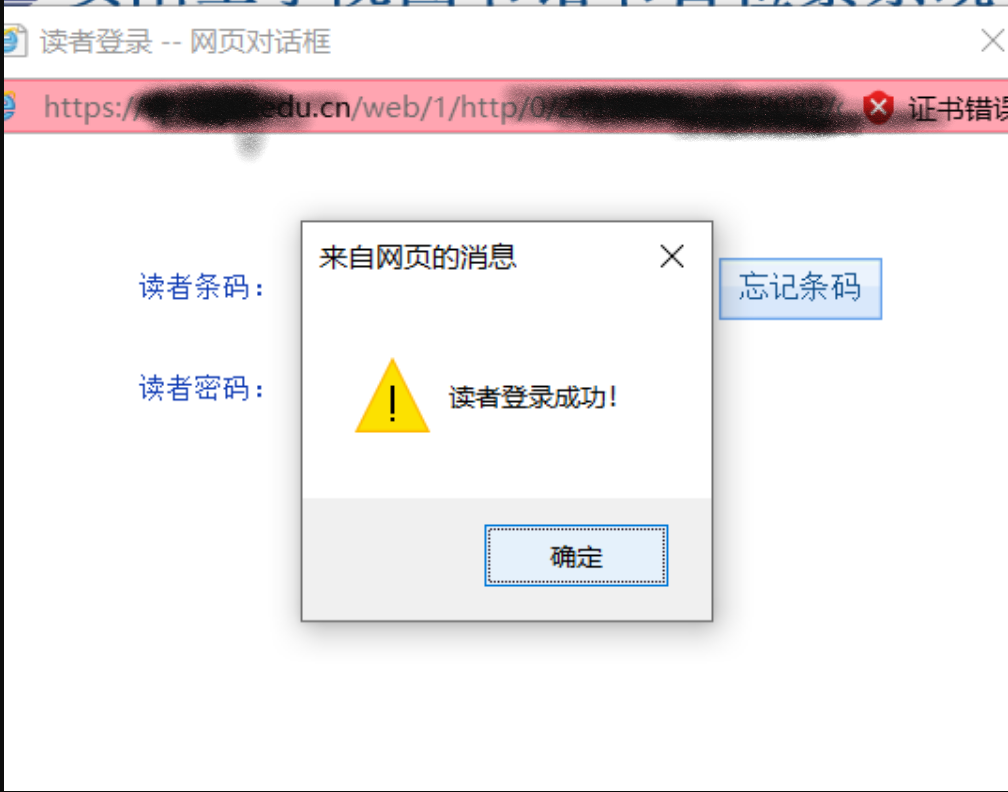

有戏,看到只需要知道名字就可查看条码,还有就是默认密码已经给出来是0000,也算是运气好,测试了一个卷王同学的名字就顺理成章进去了

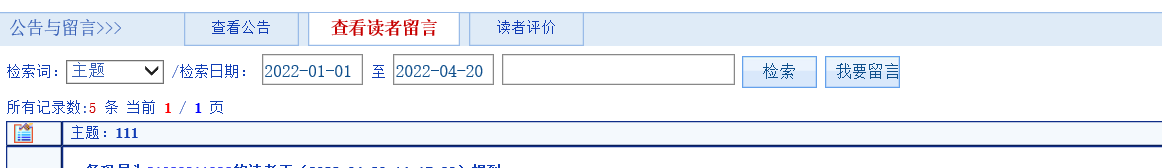

找的一个留言功能,进去看看

如此简陋的留言框

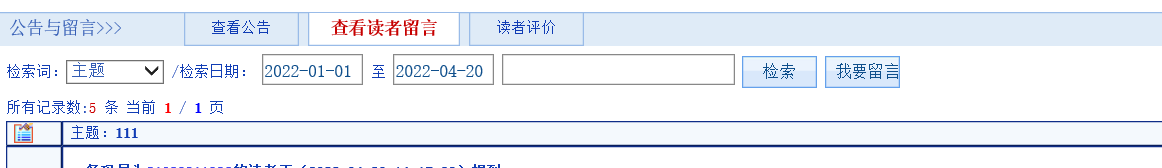

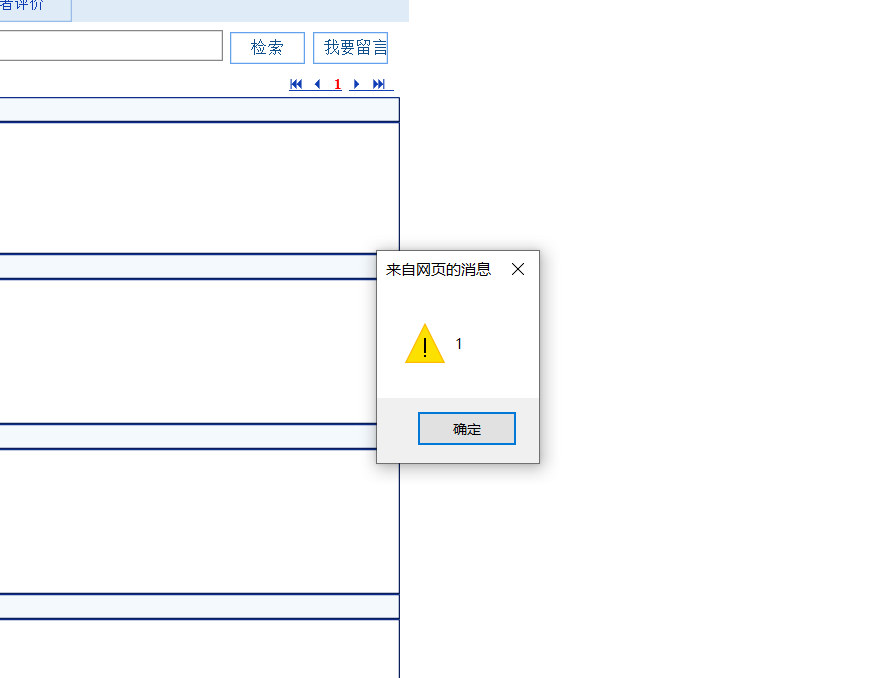

试试xss有没有弹窗,好家伙这是啥都没过滤

通过测试投放了xss恶意代码,也顺理成章放到那了

2.未授权登录

这个也是在内网找到的漏洞,好像是人力管理系统,通过bp拦截数据抓包改包放包一气呵成,图片就不放了,找不到了!

3.弱口令

网络上泄露少量教师信息,通过枚举可以在这个登陆页面通过弱口令进去!

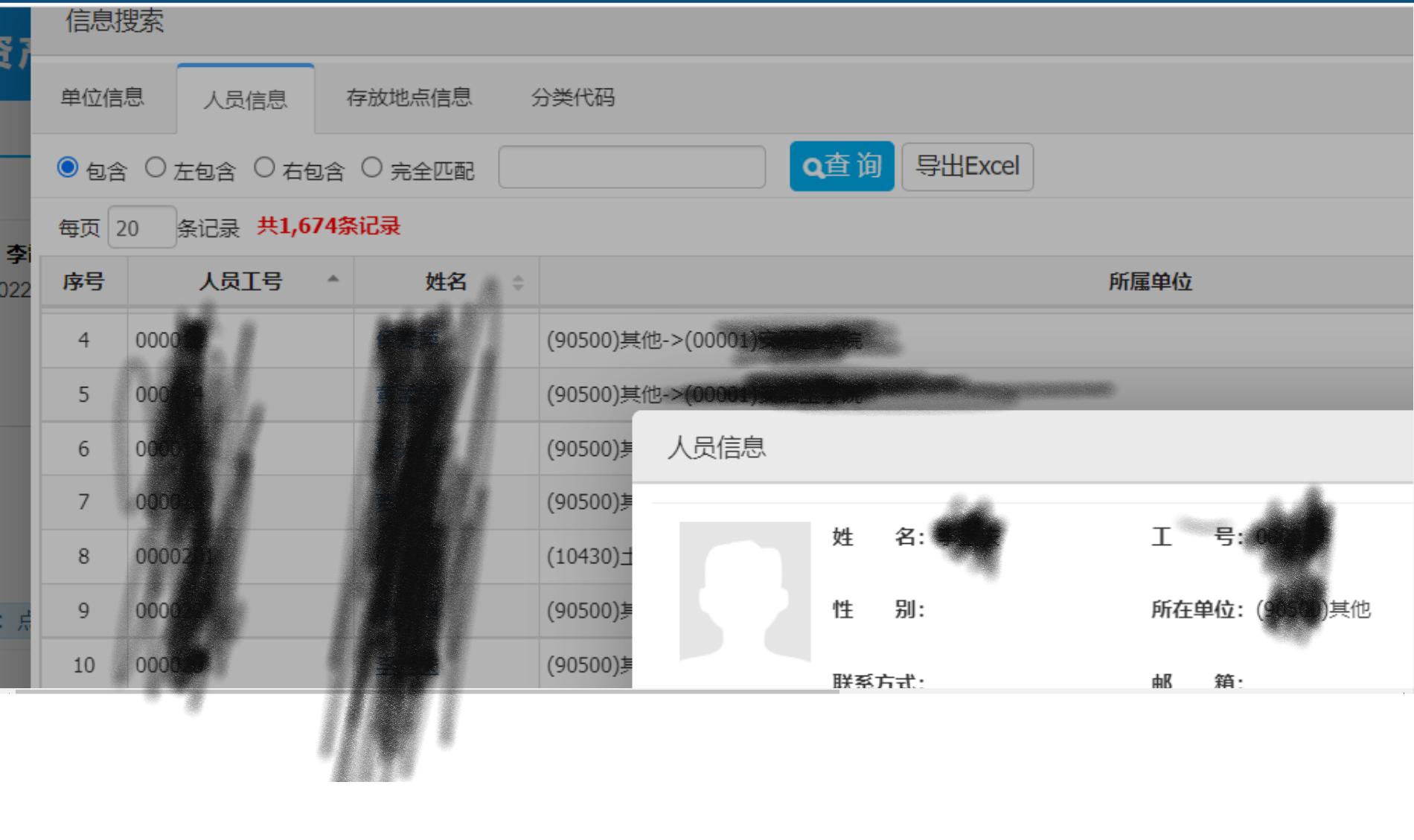

就这还不算是最严重的,我通过测试进去了一个教师的这个系统(经测试存在弱密码)

挖掘一下看看有没有利用点,然而并没有发现,这个时候我找到了另一个信息泄露,这次是把整个学校的教师的工号都进行泄露了,都可查询到相关信息。

这个时候我随便找一个工号再次测试一下弱口令是否可以继续使用,如下图,发现弱口令很严重,基本上是把所有教师的系统都暴漏了,在这个系统里面也可以找到很多敏感信息,姓名,工号,身份证号一览无余,甚至部分号码可以弱口令进到财务系统,在这里就不多述了,主要是这个固定资产系统严重泄露个人信息!

声明:

以上漏洞对敏感信息已经进行打码,且已经通知相关高校修复!此文章仅供学习参考